スピアフィッシング攻撃が非常に効果的である3つの理由【メールセキュリティ】

スピアフィッシング攻撃として実行されたデータ侵害、送金詐欺などの犯罪について耳にせずに一日を過ごすことは、ほとんどできないと思われます。メールベースの攻撃は常にITセキュリティ上の上位の優先事項ですが、スピアフィッシングは最も急拡大している攻撃の一つです。この攻撃は、進化および変化しており、正確に実行されると、受信者の正規のコミュニケーションに紛れ込みます。なぜなら、この攻撃には人間味があるためです。攻撃者は、成功するか、先に進むことを決断するまで、戦略の立案、受信者の調査、および方法の向上に時間を費やします。

スピアフィッシング攻撃を掘り下げて調査すると、この攻撃が非常に効果的である特定の理由があることに気づきます。このブログでは、攻撃者がこの攻撃に非常に成功している上位3つの理由に注目します。

受信者は攻撃者を信頼できるブランドのアカウントと思い込む

攻撃者は、自分の正体を受信者に知ってほしくないため、メールドメインを信頼できるブランドのように偽装します。このような攻撃の約53%ではマイクロソフトとアップル、約47%ではUPS(ユナイテッド・パーセル・サービス)、Chase(チェース)、アマゾンなどが偽装されます。攻撃者がブランドを偽装するためのメールテンプレートを設計するため、受信者は詐欺にだまされる可能性が高くなります。メールの内容は、セキュリティ侵害の警告、またはアカウント認証情報を確認するか、本人確認を実行するためのリンクをクリックするようにという依頼です。

このようなメール内のリンクは、正規のものに見える場合がありますが、実際は認証情報を盗み出すためのフィッシングサイトに受信者を誘導するものです。攻撃者は、認証情報を盗み出すと、受信者の他のリソースにアクセスするか、受信者のアカウントを悪用して、企業をさらに攻撃する可能性があります。実際、マイクロソフトがこのような攻撃で最も悪用されるブランドの一つである理由の一つは、Office 365の認証情報が企業への入口である場合が多いことです。攻撃者は、この認証情報を盗み出すと、ネットワークにログインし、企業をさらに攻撃する可能性があります。

スピアフィッシング攻撃の約53%が Microsoft と Apple を偽装し、残りの攻撃は UPS、Chase、Amazon などの名前を偽装しています。 #BEC #EmailSecurity

受信者は攻撃者からの依頼を信頼できる人物からの依頼と思い込む

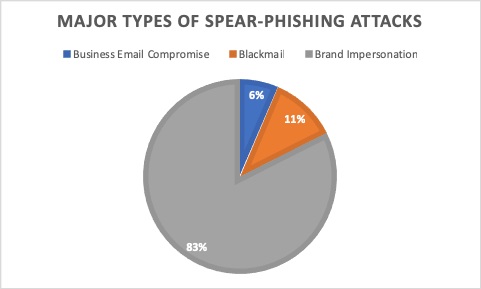

BEC(ビジネスメール詐欺)攻撃に詳しくない受信者は少なくありません。BEC攻撃は、スピアフィッシング攻撃のわずか6%にすぎませんが、企業に大きな損失を与えています。FBI(米国連邦捜査局)は2013年以降のBEC攻撃による金銭的損失が現在125億ドルを超過していると述べています。また、法執行機関の統計では報告されていない損失も数え切れないほどあります。

スピアフィッシング攻撃のわずか6%にすぎないBEC攻撃による損失がこれほど大きい理由は何でしょうか?BEC攻撃メールは信頼できる人物、つまり上司、企業役員、または依頼を行う正規の権限がある別の部門の従業員からの依頼のように偽装されています。通常、BEC攻撃では、請求金額の支払、送金、または機密データの提供が依頼されます。請求詐欺または送金詐欺による金銭的損失は、FacebookとGoogleへの攻撃で証明されたとおり、巨額の場合があります。この2社のテクノロジー大企業は攻撃者の銀行に約1億ドルを送金しました。BEC攻撃による損失のため、数万~数十万のレスポンスコストと調整コストが発生する場合があります。

20万を超える企業がバラクーダネットワークスのソリューションを使用して、サイバーセキュリティの脅威から保護しています。無料のスキャンを実行して、サイバーセキュリティリスクプロファイルの包括的なレポートを取得します。

受信者は羞恥心を感じるコンテンツを攻撃者が所有していると思い込む

スピアフィッシング攻撃の10%は、羞恥心を感じるビデオを所有していると主張して、受信者を脅迫する新しいセクストーション詐欺です。攻撃者は、事前にデータ侵害で盗み出したメールアドレスとパスワードの組み合わせを悪用して、この攻撃を開始する場合が多いです。このような認証情報は、ダークWeb上のリストから盗み出され、攻撃者が受信者の個人情報を所有しているという証拠として悪用されます。攻撃者は、事前にデータ侵害で盗み出した認証情報を悪用して、受信者を信じ込ませると、要求を行います。通常、この要求は個人的なビデオ、画像、またはWebブラウズ情報を含んでいます。攻撃者は、実際は、このようなコンテンツを所有していませんが、受信者は、リスクを回避するために、攻撃者の要求に応じる場合があります。

対策

従来のメールセキュリティはスピアフィッシング攻撃に部分的にしか有効でないため、スピアフィッシング攻撃は非常に効果的です。メールセキュリティゲートウェイは重要な防衛線ですが、スピアフィッシングは、このゲートウェイをバイパスし、受信者を攻撃する可能性があります。

- 攻撃者は、受信者を数か月間、調査した後に、標的型攻撃を入念に設計します。攻撃は、偽装されており、一括送信されません。

- Gmailなどのメールサービスは攻撃に悪用される場合が多いです。つまり、評判の高い送信ドメインからのメールは防止される可能性が低いということです。

- BEC攻撃の場合など、明白な悪意のあるリンクまたは添付ファイルがない場合は、従来のメールセキュリティではメールが攻撃であることを検出できない可能性があります。

「スピアフィッシング: 主要な攻撃と攻撃トレンド」は攻撃の動作、および従来のセキュリティが不十分である理由を含むスピアフィッシング攻撃のすべてを詳細に説明する無料のレポートです。このレポートは、バラクーダによる調査に基づいており、攻撃の例、偽装されている上位のブランド、最も悪用されている件名などを含んでいます。ベストプラクティスおよび推奨のトレーニングとテクノロジも含んでいます。

製品のご紹介:Barracuda Total E-mail Protection, Barracuda E-mail Threat Scanner

*本内容は下記 Barracuda Blog 記事の抄訳です:

Three reasons why spear phishing is so effective

https://blog.barracuda.com/2019/04/22/three-reasons-why-spear-phishing-is-so-effective/

No comments yet.