AWS Well-Architectedフレームワークの第2の柱: 発見的統制

トピック: AWS(Amazon Web Services)、Barracuda Cloud Security Guardian、AWS Well-Architectedフレームワークの5本の柱、ネットワークおよびアプリケーションセキュリティ

2019年11月4日、Rich Turner

このブログはAWS Well-Architectedフレームワークの5本の柱に関するシリーズ(7つのブログ)の第3の記事です。シリーズ全体については、Five Pillars for well-architected AWS securityをご参照ください。

通常、発見的統制ではIDS(侵入検出システム)としてよく知られている侵入検出が重視されています。IDSは、ネットワークトラフィックを監視および分析し、既知の悪意のあるパターンに一致するアクティビティまたは異常なアクティビティを検出すると、アラートを送信するように、自動化および設計されています。一部のIDSは、さらに優れた機能を実装しています。つまり、疑わしいアクティビティを記録するか、対象のコンピュータをスキャンして、侵害の兆候を検出しようとする自動的なプロセスを実行するということです。

IDSは、侵害に適時に対応するだけでなく、侵害の危険が切迫しているデバイスを検出することもできるため、リソース管理者とIT部門にとって非常に重要です。IDSがこのような処理を実行するには、最新の悪意のあるアクティビティを学習し、検出時に認識するためのセキュリティプロバイダとのFBL(フィードバックループ)が必要です。

AWSインフラストラクチャには、ログの処理から、監視、自動的な分析、およびアラームまでのさまざまな発見的統制が実装されています。

アラームでメトリクスを監視する方法

- AWS CloudTrailログ

- AWS APIコール

- Amazon CloudWatch

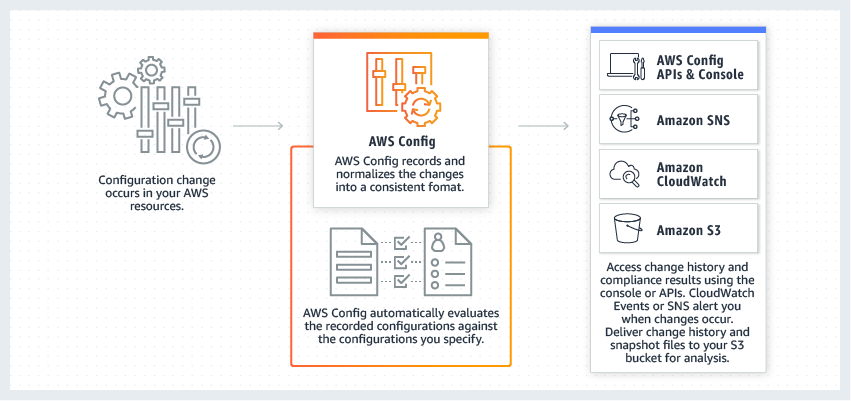

設定履歴

- AWS Config

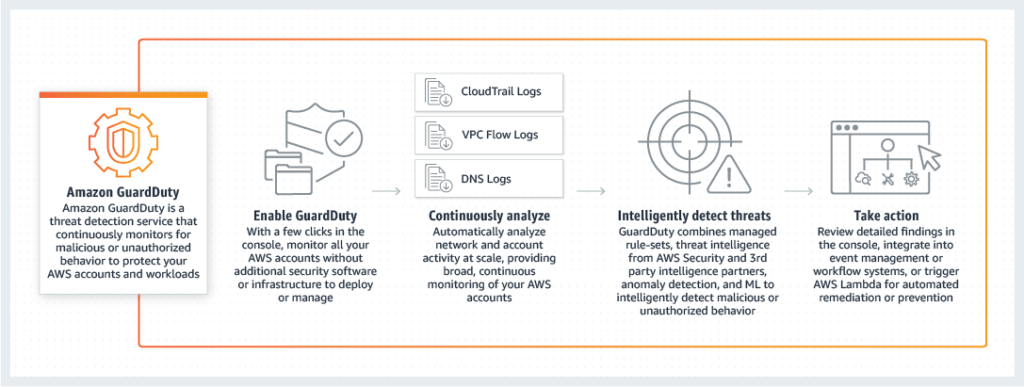

継続的な監視で管理された脅威検出サービス

- Amazon GuardDuty

サービスレベルログ(アクセスリクエストログ)

- Amazon S3(Simple Storage Service)

設計が優れた発見的統制を開発するには、下記を行う必要があります。

- セキュリティイベントを検出および調査する方法を理解する。

- 新しいセキュリティ脅威を防止する。

調査と脅威の防止の詳細については、AWS Well-Architected Labsをご参照ください。

次のブログでは、インフラストラクチャ保護(ネットワークセキュリティ)について説明します。シリーズ全体については、Five Pillars for well-architected AWS securityをご参照ください。

Barracuda Cloud Security Guardianは、コンプライアンス義務が増大する時代のセキュリティの維持に役立つ高度に自動化された使いやすいソリューションになっており、クラウドインフラストラクチャを保護します。無料のスキャンについては、このページをご参照ください。

製品のご紹介: Barracuda Cloud Security Guardian

原文はこちら:

The second pillar to well-architected AWS cloud security – Detective Controls

November 4, 2019 Rich Turner

No comments yet.