メールの脅威の移り変わりと、Office 365ユーザのメールの脅威を定量的に可視化

企業でのコミュニケーションにおいて、社内では、チャットを使うことも多くなってきましたが、社外となるとまだまだメールでのコミュニケーションが一般的です。メールは歴史が古く、メールを標的とした攻撃は今も進化を続けています。バラクーダネットワークス(以下、バラクーダ)は、スパムメールによって、ビジネスコミュニケーションに多大な影響を与え始めた2002年に創業、アプライアンス製品の出荷を始め、長年、メールの脅威の調査と対策を続けて来ました。

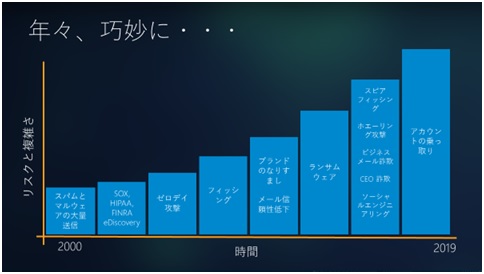

メールの脅威の移り変わり

メールの脅威は様変わりしています。ビジネスメール詐欺(BEC)の被害は米国においては、米連邦捜査局(FBI)の2018年の調査では被害額が$12 Billionを超えるという深刻な状況でした。日本においても、独立行政法人情報処理推進機構(IPA)からビジネスメール詐欺の手口が公開され、注意喚起が行われています。ビジネスメール詐欺は、正規のアドレスからメールを送信し、メール本文にはURLや添付ファイルも含んでいないため、サンドボックスやゼロデイ攻撃対策のような高度な防御手法でも検知できないのが実情です。

標的は、オンプレのメールシステムからOffice 365へ

企業のクラウド利用が進むにつれ、攻撃者はオンプレミスのメールシステムからマイクロソフトのOffice 365を標的とするように変わってきました。というのも、ビジネス用途では、50%の企業がマイクロソフトのOffice 365を利用しており、攻撃者にとって、マイクロソフトのセキュリティをすり抜けることができれば、多くの企業に対して攻撃が成功することになるためです。そして、Office 365は、攻撃者でも利用することができるため、脅威メールを送信する前には、事前テストが容易にできることも理由になっていると推測します。Office 365には、標準的に付属しているExchange Online Protection(EOP)があり、オプションサービスであるAdvanced Threat Protection(ATP)もあります。しかし、攻撃者でも、容易に利用できるサービスであれば、それだけで防ぐことは難しいでしょう。セキュリティには、多層防御という考え方が昔からあり、複数のベンダーのソリューションを組み合わせることで、相互に補完します。クラウドサービスにおいても同様です。

メールの脅威の被害を把握することは困難という背景

Office 365の標準セキュリティ機能であるEOPで十分だと考えている企業の情報システム担当者は多いようです。確かに、スパムメールやウイルスメールは、防いでくれているでしょう。ただし、今の脅威は、ビジネスメール詐欺のようなスピアフィッシング攻撃です。標的型なので、これらの脅威メールを受信する社員も、社長、役員、経理担当者、情報システム管理者などに限られてくるため、安全だと思っていても、メールの脅威が自分に送られてきていないだけかもしれません。

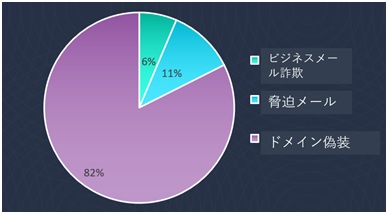

そして、バラクーダでは、企業が受信した36万件のスピアフィッシングメールを解析し、攻撃の種類を分類しました。それが、下の円グラフです。企業では、実際には、ビジネスメール詐欺よりも、脅迫メールのほうを多く受信していることが分かります。脅迫メールは個人に対して、相手の弱みを突いて攻撃してくるので、企業内では報告されないことがほとんどです。これは、表面化していないだけで、知らぬ間に、従業員が被害にあってしまっている可能性を示唆しています。

過去に受信したメールの脅威を可視化

バラクーダが無償で提供しているクラウドサービス Email Threat Scanner(ETS)を使用することで、Office 365の全アカウントの過去に受信したメールをAIで学習し、フィッシングメールを検知、標的となるリスクのある従業員の特定など様々な情報をレポートすることができます。

ETSの詳細を確認したい、または、試してみたいという方は、以下を参照ください。

https://staging.barracuda.co.jp/solutions/ets/

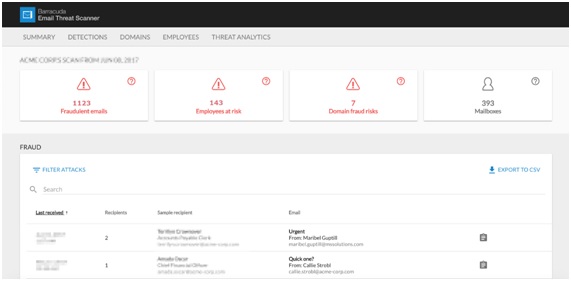

ETSを利用して、自社の過去メールの脅威を可視化した事例

実際に、このETSを利用して自社のOffice 365の全アカウントを調査した組織の結果を紹介します。この組織では、Office 365のEOPだけでなく、オプションサービスのATPも利用していました。393のメールボックスのスキャンは、2日以内で完了し、その結果が下の画像です。過去6か月間で、1,123のフィッシングメールを受け取っていました。情報システムの担当者も、これほど多くのフィッシングメールを従業員が受け取っているとは想像もしておらず、この結果には非常に驚いていました。先にも述べたように、スピアフィッシングメールは、特定の人を標的に攻撃するため、問題が表面化しにくいという面があります。1,123件のフィッシングメールに対して、なんらかアクションを取ってしまった従業員もいるかもしれません。

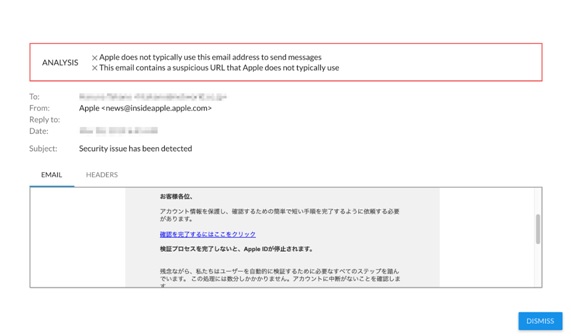

検知したスピアフィッシングの例①

Appleからのメールを装った日本語のメールです。しかし、Appleが通常使うことがないような送信メールアドレス、そして、URLを使っていたため、検知されました。

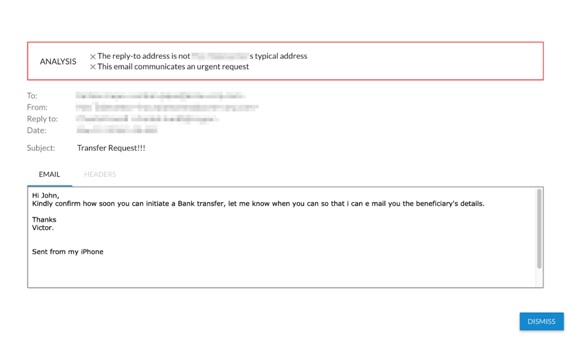

検知したスピアフィッシングの例②

返信用メールアドレスとして指定しているアドレスが、いつもと違っているアドレスだったことと、急ぎで振込させようとしているということで怪しいメールだと判断し、検知されました。このようなURLがなくとも、メールのヘッダー情報や本文をAIで学習して、通常の振る舞いと異なっていた場合にも検知されます。

このように、安全だと思っていて、管理者が気づいていないだけということもあります。ETSで、脅威の可視化をすることで、メールシステムをクラウドへ移行した後の課題を明確にすることができます。バラクーダでは、Total Email Protection(TEP)というクラウドサービスがあり、メールの脅威に対して包括的に防御可能なソリューションを提供しております。

TEPについては、以下のリンクをご参照ください。

この記事へのコメントはありません。