メールセキュリティ: 2023年版メールセキュリティ対策ガイダンス〜

メールセキュルティとは

- メールはサイバー攻撃の最大の標的です。メールセキュリティについて語る人が多い一方で、予防策を講じない人や会社が多いことは驚きです。

- 全体で見ると、調査対象企業の 75% が、過去 12ヶ月間に少なくとも 1 回はメール攻撃の被害に遭っています。

- Fbi(米国連邦捜査局)のIC3(米国インターネット犯罪苦情センター)によると、サイバー犯罪によって、2019年だけで35億ドルの損害が生じており、BEC(ビジネスメール詐欺)が最大の損害を及ぼしています。

- 「2023年まで毎年BEC(ビジネスメール詐欺)は倍増し続けて損害は50億ドル以上になり、BECは企業にとって大きな金銭的損害を与えます」と予想されています。(ガートナー、2020年3月)

- ダウンタイム / ビジネスの中断(44%)、機密データの損失(43%)評判の低下(41%)など、最も深刻な影響が多く報告されています。

- 標的型メール攻撃による経済的損失を回避するには、一般的なEメールの脅威とは何か、およびそれらに対処する方法を知ることが重要です。

#包括的なメールセキュリティ対策 #TotalEmailProtection #BarracudaImpersonationProtection #BarracudaEmailSecurityGateway

メールの仕組み

メールはサーバーを介して送受信されます。自分から相手にメールを送信する場合は、メールソフトウェアで送信メールを作成し、自社のメールサーバーにメール送信を指示します。次に、指示を受けたメールサーバーが宛先のメールアドレスを確認し、相手方メールサーバーにメールを送信します。受信した相手方メールサーバーは、相手のメールソフトウェアに受信が通知されます。

メールは、インターネット上でいくつかのメールサーバーを中継して送受信されます。

メールソフトウェアからメールを送信すると、契約しているインターネットサービスプロバイダー、または学校や会社のメールサーバーなどに送信されます。メールを受信したメールサーバーは、宛先として指定されているメールサーバーにデータを転送します。電子メールを受信するサーバーは、受信者が電子メールを受信するまでメールデータをサーバーに保存します。

メールの受信者は、インターネットサービスプロバイダーのメールサーバーや学校、会社のメールボックスにアクセスして、メールを取得します。

WEBメールでは、送受信されたメールがサーバーに保存されます。 WebブラウザでWebメールサーバーに接続することにより、ユーザーは受信したメールを表示したり、新しいメッセージを作成/送信したりできます。メールやWEBメールに関する一連の流れでは、送信してから相手が受信するまでの間に情報が漏洩するリスクがあります。

メールセキュリティの機能

上記のような外部からの攻撃を防ぐために、メールセキュリティには次の機能があります。

- スパム対策:迷惑メールを自動的に識別し、受信しないようにする

- メール無害化:メールに添付されたファイルとURLをチェックし、脅威を無効にする

- メール暗号化:盗聴を防ぐためにメールを暗号化する

- 誤送信防止:企業の機密ファイルを保護し、メールに添付して送信できないようにする

メールセキュリティは、メールを介した外部からの攻撃を保護するだけでなく、企業から情報を漏洩されることも防ぎます。

受信者が誤って機密ファイルを添付するといった、ヒューマンエラーによる情報漏えいは頻繁に発生しています。そのような従業員による操作も、不注意としてメールセキュリティによって対策することが可能です。

メールセキュリティの強化が必要ですか?

最も高額なメール攻撃でかかるコストの平均は100 万ドル以上であると報告されています。この数字には、直接の金銭的損失だけでなく、ダウンタイム、生産性とデータの損失、風評被害のコストも含まれています。これらの攻撃は進化を続けており、機械学習により従業員間や企業間の信頼を利用して、基本的なセキュリティ対策を回避しています。急速に進化する現在の環境でビジネスを保護するには、従来のメールセキュリティソリューションは、もはや不十分です。高度なメール攻撃を効果的に防止する必要があり、そのような攻撃は、ネットワークに侵入し大規模な損害を及ぼすために、スプーフィング、ソーシャルエンジニアリング、詐欺などのバックドア技術を悪用て、セキュリティ機能をバイパスできるケースが頻繁にみられます。

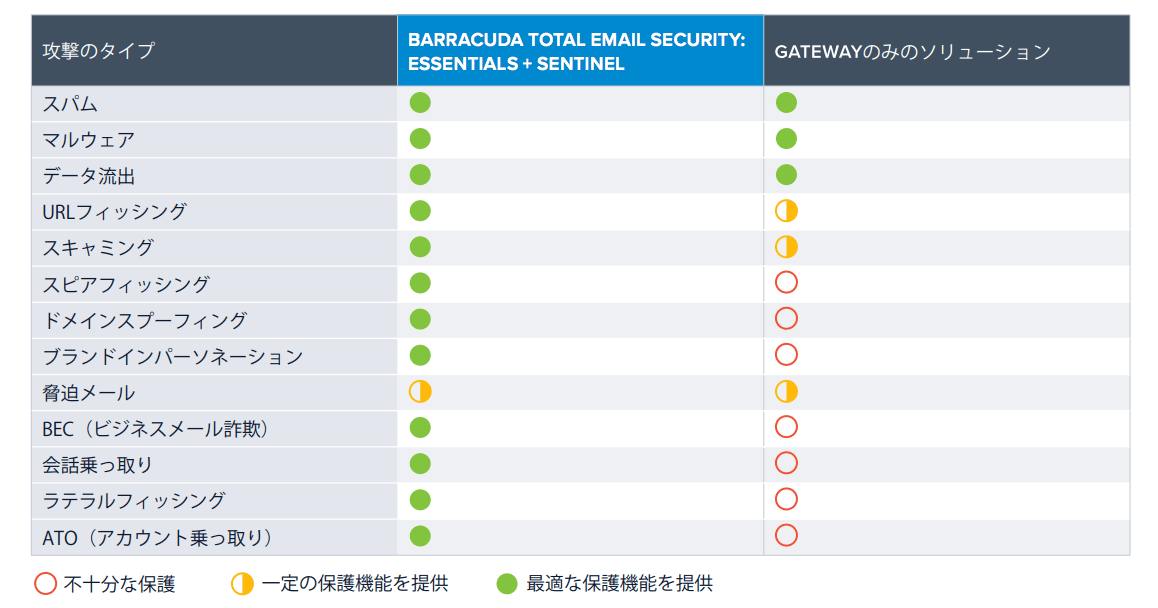

メールゲートウェイによる包括的なセキュリティは、強固な基盤を実装していますが、多層化されたセキュリティ戦略を使用すれば、メール攻撃に対する脆弱性を根本的に軽減し、ビジネス、データ、および従業員をさらに保護することができます。

|

メールセキュリティシステムの選び方

メールセキュリティには、「クラウド型」、「ゲートウェイ型」、「エンドポイント型」3つの主要なタイプがあります。

「クラウド型」とは、全てのサービスをクラウドで提供するタイプです。初期コストが低く、実装が容易であるという利点があり、クラウドでメールを管理するタイプです。独自のサーバーを持たないため、取得・運用コストを低く抑え、管理のしやすさから人気が高まっています。オプションで部分的にカスタマイズできますが、社内サーバーよりも制限があります。また、デメリットとして、プロバイダー側の仕様変更や不具合の影響を受ける可能性があります。

「ゲートウェイ型」とは、自社のメールサーバーの周辺に専用の機器を設置するタイプです。端末の数に関係なく使用でき、外部と内部に問わず全てのメールを一括処理できます。社内外のメール交換は、サーバー上で一緒に処理および制御されます。メールの脅威レベルは、事前に設定されたルールに基づいて評価され、チェックが自動的に実行されます。中央処理はサーバー上で行われるため、端末の数はサーバーに影響を与えず、大企業に適しています。ただし、サーバーとメールシステムは大幅な改修が必要です。

「エンドポイント型」とは、使用する各端末(エンドポイント)にソフトウェアをダウンロードするタイプです。単価は比較的安いですが、各端末にダウンロードする必要があるため、端末数が増えるとコストが高くなります。端末にソフトウェアをインストールして使用します。端末数の影響が大きいため、端末数の少ない中小企業に適しています。

より強力なメールセキュリティ対策を講じたい場合は、複数の組み合わせを使用できます。メールセキュリティの目的と規模は企業によって異なるため、それぞれの特性に基づいて比較することをお勧めします。ただし、メールセキュリティを選択する場合、重要な選択ポイントは、必要な機能があるかどうか、およびビジネスに合わせてそれらをカスタマイズできるかどうかです。メール環境において、現在悩ませている脅威、対策したい脅威を明確にすることから始めましょう。

メールセキュリティシステムを比較するためのポイント

どのような機能が必要か

自社のメール環境を保護する製品やメールセキュリティ製品はたくさんありますが、各システムで対応できる機能は異なります。

機能が多ければ多いほどメールセキュリティは良くなると思いがちですが、システムの導入することでパソコンの動作が遅くなる可能性があります。

したがって、メールセキュリティを選択する時は、不要な機能を洗い出し、自社に合わせてカスタマイズできるかどうかを検討してください。

既存のシステムにリンクできるか

メールセキュリティを導入する際に不可欠なチェックポイントは、既存のシステムとの接続です。

自社が使用しているメールサーバーへの接続を確認することは重要ですが、他社とのやり取りでよく使用されるOffice365やGoogleAppsなどのシステムとも利用できるかどうかを確認することをお勧めします。

ユーザー数に制限されるか

各メールセキュリティに付属する機能が異なるだけでなく、契約の種類も異なります。大まかに言えば、ドメインごとの契約や、ユーザー数による契約があります。選択するメールセキュリティ契約の種類を理解し、自社が使用するドメインと従業員の数を再確認し、どの契約の種類が自社に適しているかを検討することが重要です。

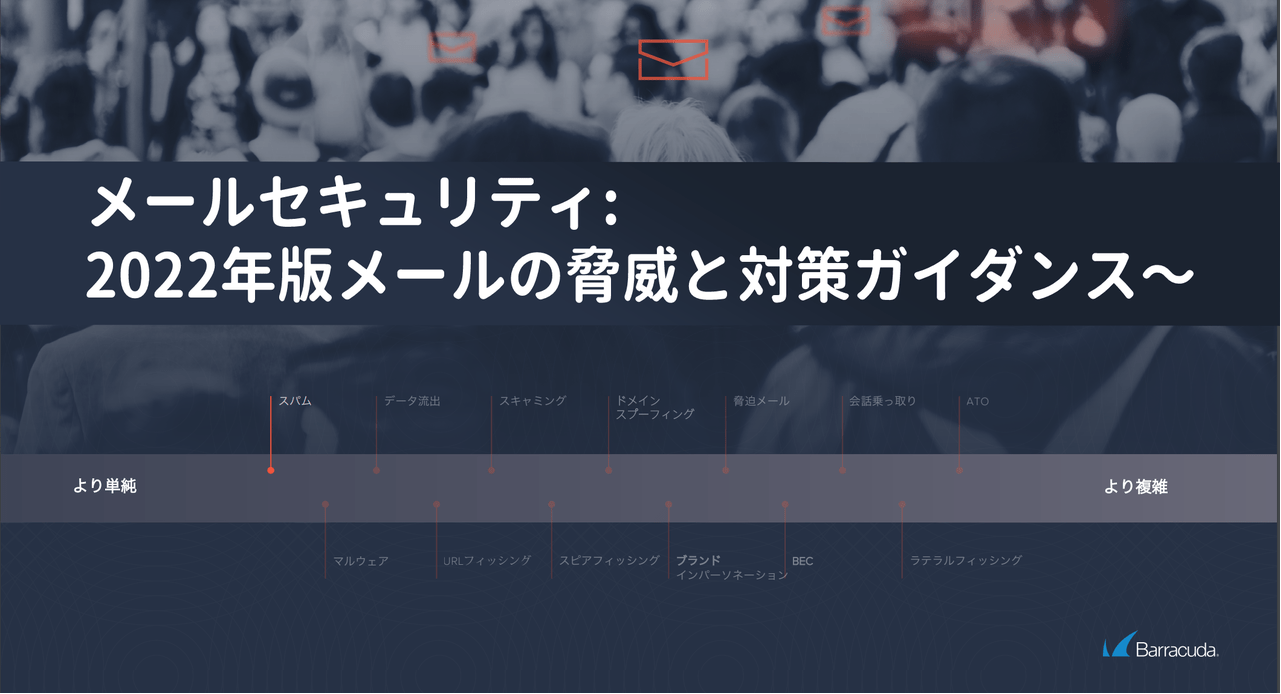

知っておくべき13種類のメールの脅威

メール攻撃の一部は他の攻撃と同時に実行されます。多くの場合、攻撃者は、さまざまな技術を組み合わせます。たとえば、多くのスパムメールにはフィッシングURLが添付されており、乗っ取られたアカウントは電信送金詐欺に悪用されるケースが多くあります。このような攻撃の性質と特性を理解することで、ビジネス、データ、および従業員を最大限に保護できますし、万全のメールセキュリティ対策を選ぶことができます。

主要な13種類のメール攻撃を知る!攻撃に対するメールセキュリティを強化方法について説明します。

メールによる攻撃1:迷惑メール

迷惑メールとは、受信者が望んでいないバルクメールであり、ジャンクメール、スパムメールとも呼ばれます。

通常、迷惑メール送信者は、不特定多数のメールアドレスにメールを送信します。メールに返信する受信者は少数です。迷惑メール送信者は、アドレス帳などのさまざまなソースからメールアドレスを盗み出します。また、盗み出したメールアドレスを他の迷惑メール送信者に売却することが多々あります。

迷惑メールにはさまざまな形態があります。詐欺を実行する迷惑メールもあれば、メール詐欺に悪用される迷惑メールもあります。また、ブランドインパーソネーション(ブランドの偽装)によって、ユーザに認証情報、クレジットカード番号などの個人情報を提供させようとするフィッシングメールの形態で送信される迷惑メールもあります。

どのようなメールセキュリティが必要ですか?迷惑メール対策

現在のメールゲートウェイはスパムの防止に非常に効果的です。迷惑メールフィルタのインライン導入は、迷惑メールをメールボックスで受信しないようにするのに役立ちます。 APIベースのメールボックス保護は、このような大規模な攻撃には、あまり効果的ではありません。迷惑メールなどの大規模な攻撃によってメールサーバに大きな負荷がかかり、メールボックスのパフォーマンスは低下します。このため、メールボックスのパフォーマンスはAPIでは回復せず、メールボックスの負荷が大きくなります。 |  |

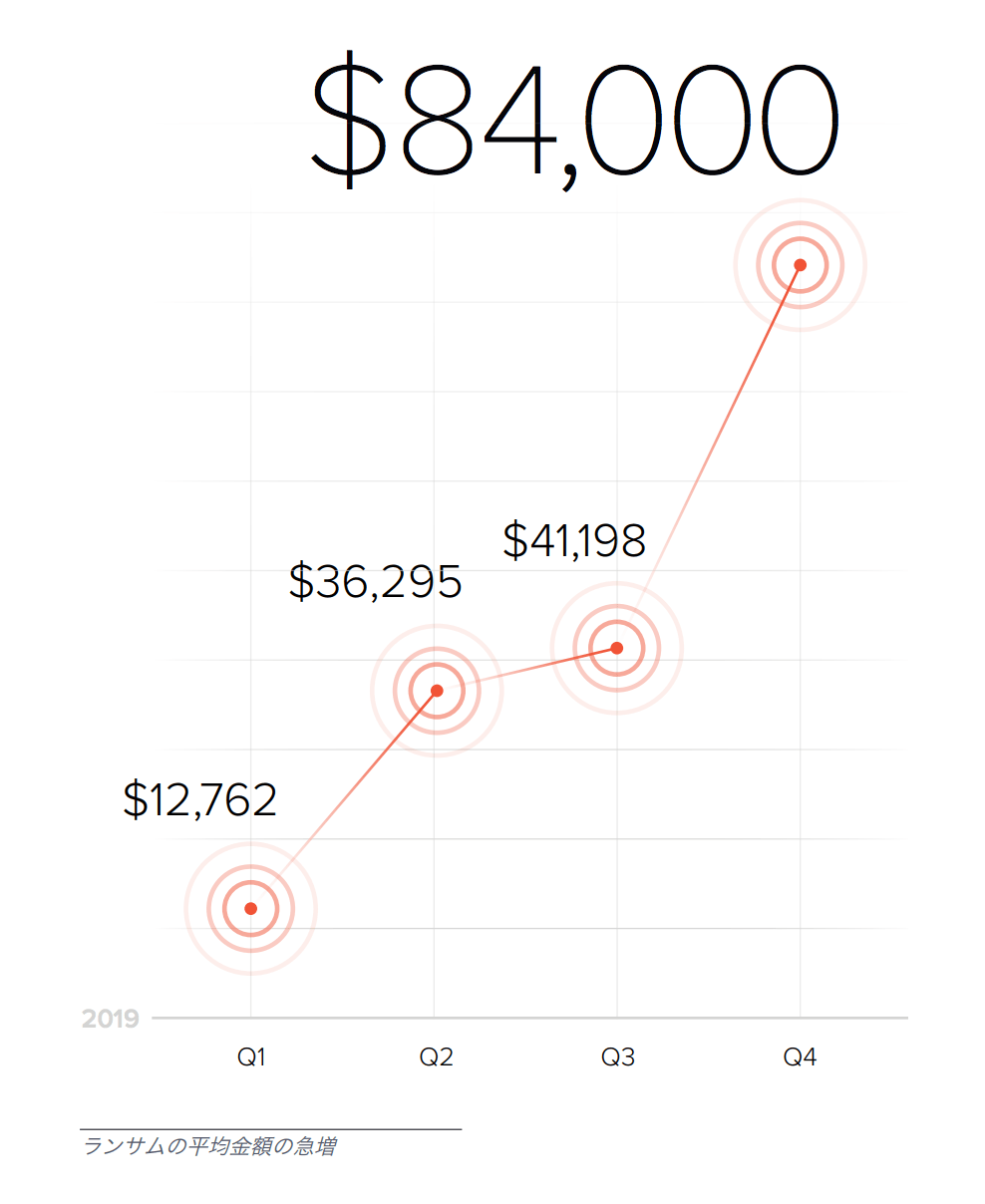

メールによる攻撃2:マルウェア

マルウェアとはマルウェアを含むドキュメントをメールで配信するものです。通常マルウェアは、ドキュメントに直接隠蔽されているか、埋め込みスクリプトによって外部のWebサイトからダウンロードされます。マルウェアの一般的な種類は、ウィルス、トロイの木馬、スパイウェア、ワーム、ランサムウェアなどです。

マルウェアの94%はメールで拡散します。2019年、ランサムウェアによる損害は、1,700億ドルに達した可能性があります。2019年、ランサムの平均金額は、第3四半期の41,198ドルから第4四半期の84,000ドルと、2倍以上に増加しました。 |  |

マルウェア攻撃の一般的なタイプ

大量マルウェア: 大量に拡散し、パッチが適用されていない古いシステムの既知の脆弱性を悪用するように設計されています。これは既知の脆弱性を悪用しているため、通常は、シグネチャと簡単なヒューリスティック技術によって検出できます。大量マルウェアの別名は、コモディティマルウェア、ウィルスです。

ゼロデイマルウェア: ゼロデイ脅威を悪用する高度なマルウェア攻撃であり、既知のマルウェアシグネチャとは一致しません。また、不明な脆弱性、または標準的な手段によって拡散する新しいマルウェア亜種を悪用する可能性があります。このようなゼロデイ攻撃は、従来のシグネチャベースのソリューションでは検出不可となっています。ゼロデイマルウェアの別名はゼロデイです。

URL攻撃:悪意のあるWebサイトまたはペイロードにリンクするURLは、通常、ユーザをだましてマルウェアをクリックしてダウンロードさせることを目的としています。

どのようなメールセキュリティが必要ですか?マルウェア対策

マルウェア対策は、メールが受信トレイに到達する前のゲートウェイレベルで行うのが最善策です。シグネチャマッチングは、引き続きほとんどのマルウェア亜種を検出して防止するための重要なツールです。

しかし、ゼロデイ脅威を検出するためのさらに高度なツールがあります。サンドボックスはこのようなツールの一つです。疑わしいファイルとリンクは、隔離されたテスト環境で分析され、ユーザの受信トレイに配信される前に、安全であることを確認します。サンドボックス分析に基づいて新しいマルウェアシグネチャを作成し、将来の攻撃を防ぐことができます。

メールによる攻撃3:データ流出

データ流出とはコンピュータなどのデバイスからデータを不正に転送することです。コンピュータに物理的にアクセスして手動で実行することも、インターネットまたはネットワーク上の悪意のあるプログラミングによる自動的なプロセスとして実行することもできます。

通常、攻撃の目的はネットワークまたはマシンにアクセスして、特定のデータを検索およびコピーすることです。悪意のある攻撃に加えて、人的ミスによりデータが誤って失われることもよくあります。データ流出の別名:データ放出、データエクスポート、データ漏洩、データ損失、データ盗難。

ibmの年次レポートによると、2019年の1回のデータ侵害の平均損害は392万ドルです。 |  |

どのようなメールセキュリティが必要ですか?データ流出

安全なメールゲートウェイは、メールフローに合わせて展開され、受信メールと送信メールの両方をフィルタリングします。DLP(データ損失防止)はエンドユーザが機密データを社外に送信しないようにするテクノロジーとビジネスポリシーです。

DLPシステムは、すべての送信メールをスキャンして、クレジットカード番号、SSN(米国社会保障番号)、HIPAA(Health Insurance Portability and Accountability Act)、医療保険の携行性と責任に関する法律)の医学用語などの機密データの可能性がある既定のパターンを検索します。このような機密データを含むメールは自動的に暗号化されます。

メールによる攻撃4:URLフィッシング

URLフィッシングでは、メールにより受信者に正規のWebサイトを偽装するフェイクサイトで機密情報を入力させようとします。フィッシング攻撃で攻撃者は、ユーザ名、パスワード、口座番号などの機密情報を悪用するために盗み出そうとします。URLフィッシングの別名:フェイクサイト、フィッシングサイト。

残念ながら、フィッシング攻撃を受けた受信者の約4%は、悪意のあるリンクをクリックします。攻撃者にとっては、わずか一人の受信者がクリックするだけで十分です。成功率を考慮すると、2019年に報告されたフィッシングによる損害が約5,800万ドルに達したことは意外ではありません。最近の調査によると、URL対策を導入している企業は、わずか57%です。この状況を考慮すると、この損害は厄介な問題です。

どのようなメールセキュリティが必要ですか?URLフィッシング

メールゲートウェイは、大規模なURLフィッシングの防止に非常に効果的です。既知のすべてのマルウェアサイト、フィッシングサイトなどの悪意のあるWebサイトへのリンクはメールに添付されます。メールゲートウェイは、このようなリンクをクリックしないようにするURLフィルタリングおよびリライトテクノロジーを実装しています。サンドボックスも悪意のあるリンクを防止できます。

APIベースのメールボックス保護はメールゲートウェイが実装するセキュリティを補完するものです。APIは企業が使用する実際のURLの履歴と内部を可視化できます。このため、フィッシングの可能性がある異常なURLまたは偽装URLを防止できます。フィッシングサイトが以前の攻撃で悪用されていないまたは信用の高いドメインにホスティングされていたとしても、メールボックス保護によって悪意のあるURLを悪用する標的型スピアフィッシング攻撃を防止できます。

メールによる攻撃5:スキャミング

スキャミングでは、攻撃者は、詐欺によって受信者から金銭を詐取するか、個人情報を提供させて盗み出します。スキャミングの例は架空の求人情報、投資機会、相続通知、宝くじ賞金、および資金振替です。

スキャミングは、すべてのスピアフィッシング攻撃の39%を占めています。FBIの記録によれば、このような詐欺の結果として報告された損害は数百万ドルに及びます。

どのようなメールセキュリティが必要ですか?スキャミング

APIベースでスキャミングからメールボックスを保護するには、メール履歴を利用して従業員ごとの通常のメールコミュニケーションがどのようなものであるかを特定します。攻撃者が受信者に送信するスキャミングメールは、通常のメールコミュニケーションと異なるため、メールボックス保護によって検出・防止されます。

メールゲートウェイは、緻密なポリシーに依存しており、メールの内容に基づいて、詐欺の可能性がある特定のキーワードを検索します。この機能は、レピュテーションフィルタやブラックリストと組み合わせると効果的ですが、多くの場合、誤検知につながり、重要なメールがユーザのメールボックスに配信されないようになってしまいます。

多くのスキャミングメールは、スパムに分類することもできます。企業では、スキャミングを効果的に防止するために、メールゲートウェイの迷惑メール防止フィルタとAPIベースのメールボックス保護の両方を導入する必要があります。

メールによる攻撃6:スピアフィッシング

スピアフィッシングとは高度な標的型フィッシングです。攻撃者の多くは、標的を調査し、巧妙に設計したメールを作成し、信頼できる同僚、Webサイト、または企業を偽装します。スピアフィッシングは、認証情報、口座番号などの機密情報を盗み出し、詐欺、なりすましなどの犯罪に悪用しようとする攻撃です。スピアフィッシングで攻撃者は、成功率を高めるために、緊急性、簡潔性、プレッシャーなどのソーシャルエンジニアリング技術を悪用します。スピアフィッシングの別名:ホエーリング、レーザーフィッシング。

バラクーダによる最近のメールの傾向に関する調査では、企業の43%が過去12か月間にスピアフィッシング攻撃を受けています。しかし、スピアフィッシング専用の対策を導入している企業は、わずか23%です。 |  |

どのようなメールセキュリティが必要ですか?スピアフィッシング

APIベースでメールボックスを保護するには、メール履歴にアクセスして、従業員ごとの統計モデル、つまりIDグラフを作成します。IDグラフは統計モデルから逸脱する、通常とは異なるコミュニケーションパターンの検出に利用され、メールゲートウェイをバイパスするスピアフィッシングが検出・防止されます。

従来のメールゲートウェイは履歴データを可視化できません。このため、コミュニケーションの履歴と文脈ではなく、既定のポリシー、フィルタ、およびシグネチャに基づいてメールを評価します。スピアフィッシングメールは、このようなフィルタとポリシーを迂回するように設計されているため、ユーザのメールボックスに配信されることがよくあります。

メールによる攻撃7:ドメインスプーフィング

ドメインスプーフィングとは、会話乗っ取りの一部としてハッカーによく使用されます。攻撃者は、正規のメールドメイン内の1文字以上を類似の文字に置換するか、気づきにくい文字を正規のメールドメインに追加するタイポスクワッティングなどの技術を悪用して、ドメインを偽装しようとします。また、攻撃を準備するために、偽装ドメインを登録または購入します。ドメインスプーフィングの別名:タイポスクワッティング、類似ドメイン。

過去数か月間、バラクーダの調査担当者によって、ドメインスプーフィングを悪用した会話乗っ取りが急増していることが確認されています。1か月に約50万回のメール攻撃を分析した結果、ドメインスプーフィングを悪用した会話乗っ取りが400%増加したことが判明しています。 |  |

どのようなメールセキュリティが必要ですか?ドメインスプーフィング

ドメインスプーフィングの最大の問題は、タイポスクワッティングドメインを正確に検出し、偽装のWebサイトを正規のWebサイトと区別することです。メールゲートウェイは、企業とパートナーが長期間使用するドメインのリストを作成する必要があります。これは、エラーが生じやすく、長期継続的な管理と更新が必要なプロセスです。メールのドメインとバリエーションが莫大な数に及ぶため、メールゲートウェイを使用してドメインスプーフィングの検出をすると、大量の誤検知が発生するだけでなく、多くの攻撃も通過します。

APIベースでメールボックスを保護するには、メール履歴を使用して、企業、パートナー、および顧客が使用するドメイン上のデータを取得します。メールボックス保護では、特定の会話、依頼、および個人が特定のメールドメインに関連付けられます。このため、ベンダが不正なドメインから送信した通常と異なる依頼はメールボックス保護によって検出・防止されます。

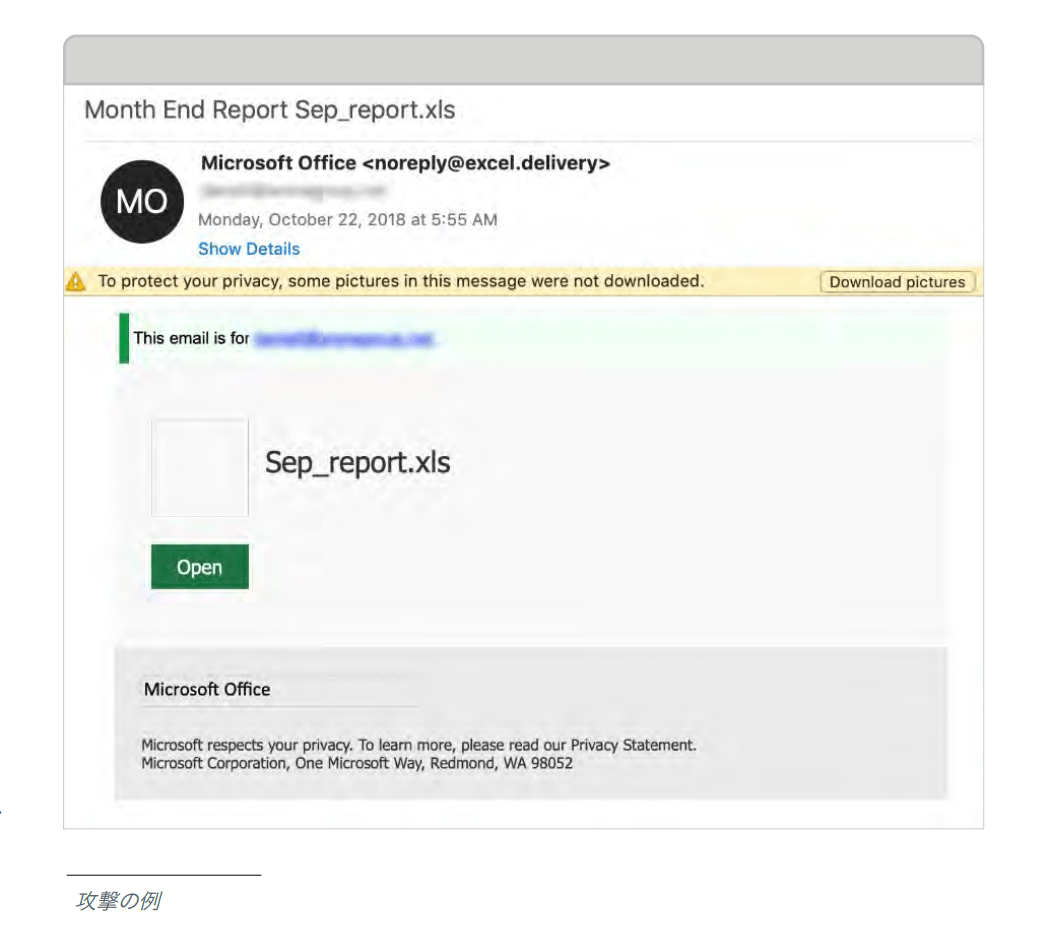

メールによる攻撃8:ブランドインパーソネーション

ブランドインパーソネーションとは企業またはブランドを偽装して受信者に個人情報などの機密情報を提供させるように設計されています。一般的なブランドインパーソネーションは下記のとおりです。

サービスインパーソネーション:有名企業または一般的なビジネスアプリケーションを偽装するように設計された一種のフィッシング。メールが認証情報を盗み出し、ATOを実行するエントリーポイントとして巧妙に設計されているため、このフィッシングはよく悪用されます。サービスインパーソネーションはクレジットカード番号、SSN(米国社会保障番号)などの個人情報の盗み出しにも悪用されています。サービスインパーソネーションの別名:ベンダーメール詐欺。

ブランドジャック:フィッシングの有名な形態。攻撃者は企業または従業員を偽装するために企業のドメインを使用しているように見せかけます。通常、この攻撃は正規のものに見せかけられた偽装ドメイン名を含むメールによって実行されます。ブランドジャックの別名:ブランドスプーフィング。

最近の調査によると、毎日、約30,000回のスプーフィング攻撃が実行されています。また、フォーチュン500にランキングする企業の77%はDMARCポリシーを設定していないため、攻撃者はフィッシングでブランドを簡単に偽装できます。

どのようなメールセキュリティが必要ですか?ブランドインパーソネーション

APIベースでサービスインパーソネーションからメールボックスを保護するには、メールの履歴と社内メールを使用して、企業が使用するサービスを可視化します。また、偽装メールを企業が使用する正規のサービスのブランディング、イメージなどの正規のメールと区別するために、データを統計検出モデルで使用します。

メールゲートウェイは、企業が使用するサービスを可視化できず、正規のブランドで使用される特定のブランディングとイメージを認識できません。また、既定のポリシーに依存しています。このため、サービスインパーソネーションの多様性を考慮すると、メールゲートウェイは拡張性がありません。一方、APIベースのメールボックス保護はサービスインパーソネーションの防止により効果的です。

企業は、ブランドジャックを防止するために、DMARC認証によってドメイン詐欺を可視化できます。また、DMARCレポートによって、メールドメインがどのように使用されているかを可視化し、ドメインスプーフィングを防止するDMARC適用ポリシーを設定できます。

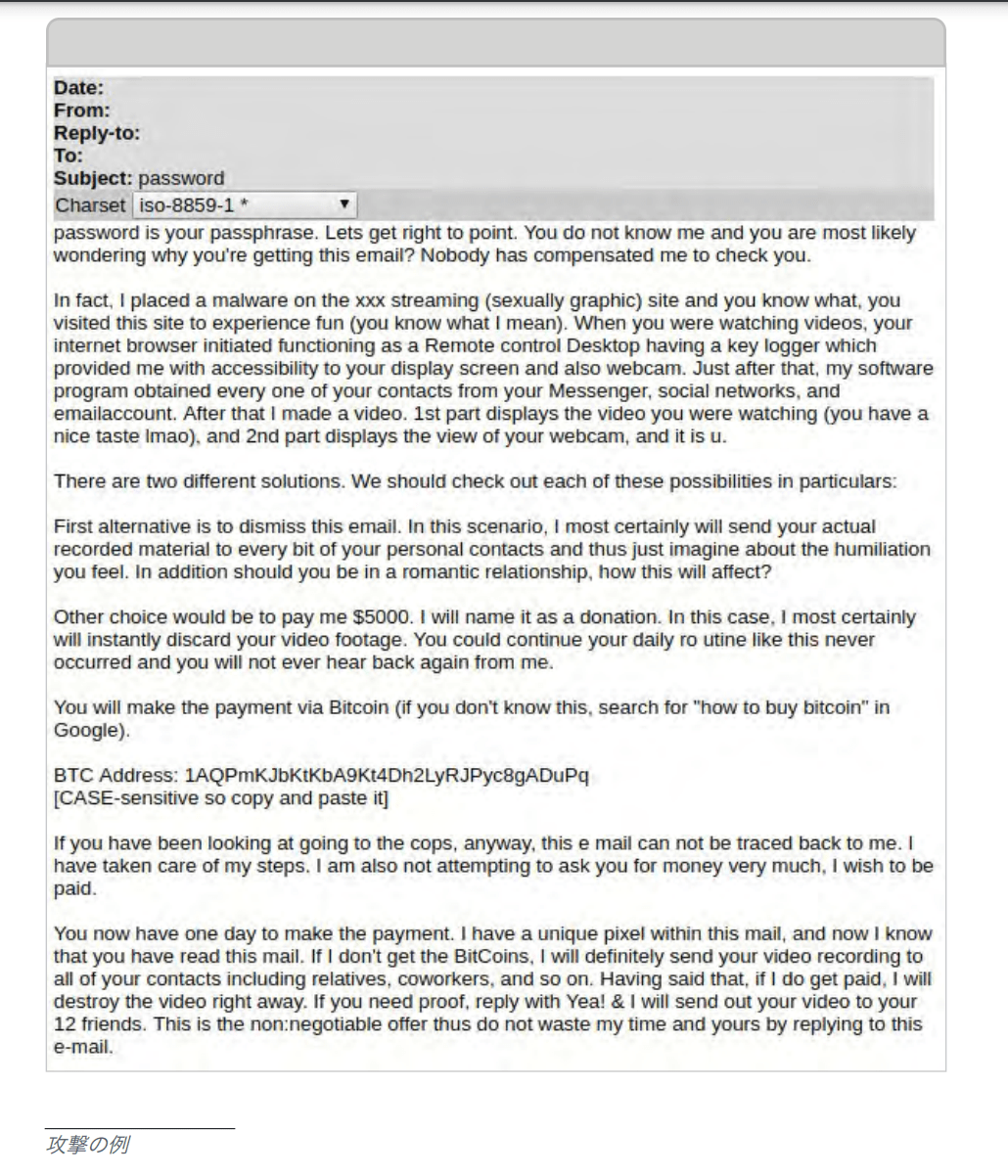

メールによる攻撃9:脅迫メール

セクストーション(性的脅迫)などの脅迫メールは、頻発しており、さらに高度化しており、メールゲートウェイを迂回しています。セクストーションでは、攻撃者は、データ侵害で盗み出したユーザ名とパスワードを悪用して、受信者に連絡し、金銭を提供させようとします。また、受信者のコンピュータに保存されていた「羞恥心を感じるビデオを所有している」と主張し、金銭を支払わない場合は、すべての連絡先に公開すると脅迫します。脅迫メールの別名:エクストーション、セクストーション。

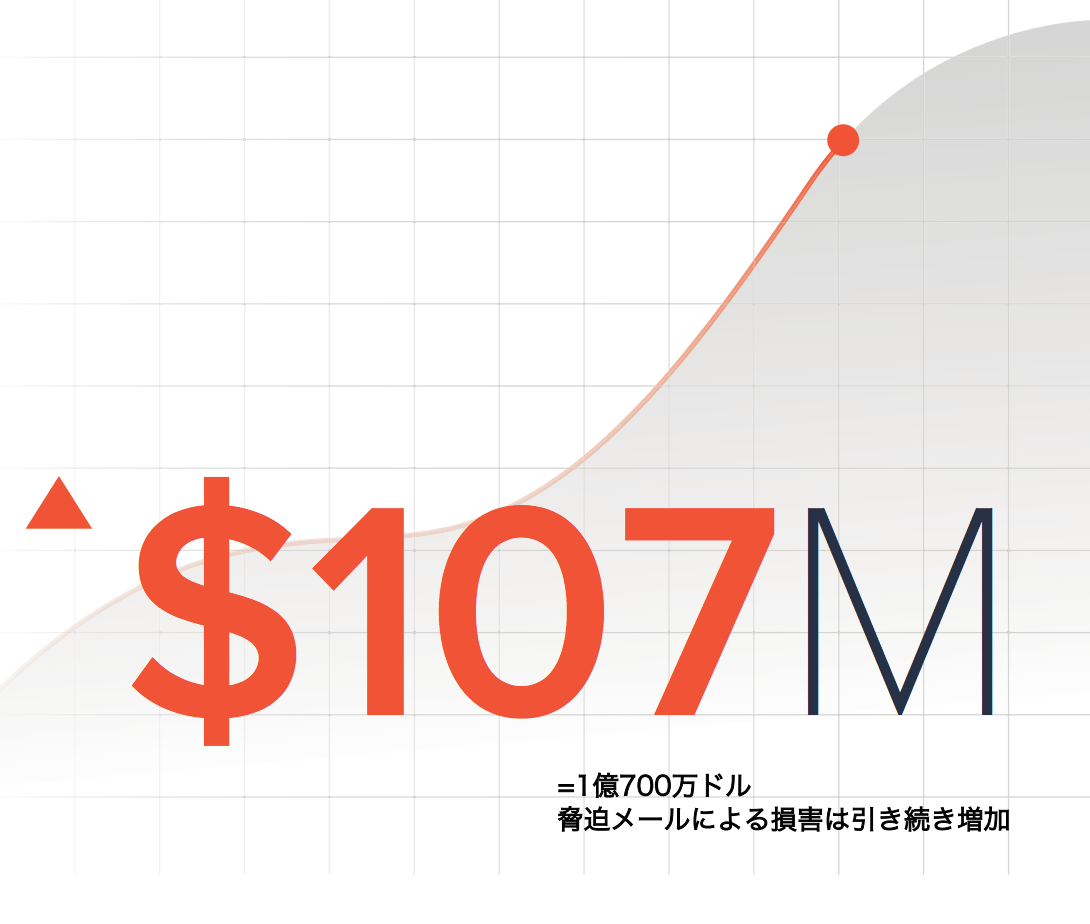

FBIによると、2019年の脅迫メールによる損害は1億700万ドルを越えていました。平均では、攻撃者は受信者が支払うことができる可能性が高い金額である数百~数千ドルを要求しています。攻撃が大規模であるため、攻撃者にとっては、小さい金額でも、大きな意味があります。 |  |

どのようなメールセキュリティが必要ですか?脅迫メール

メールボックス保護では、APIによってメール履歴にアクセスし、送信者の口調などのコミュニケーションパターンの統計モデルを作成できます。このため、脅迫メールの通常と異なる脅迫的な口調を、他の悪意の兆候と組み合わせて認識して、悪意のあるメールとして検出できます。

メールゲートウェイは、特定のキーワードなど、脅迫メールの悪意の可能性を監視できますが、メール履歴を可視化できず、通常と異なる口調を認識できないため、企業を脅迫メールから保護できません。

メールによる攻撃10:BEC(ビジネスメール詐欺)

の例1.png)

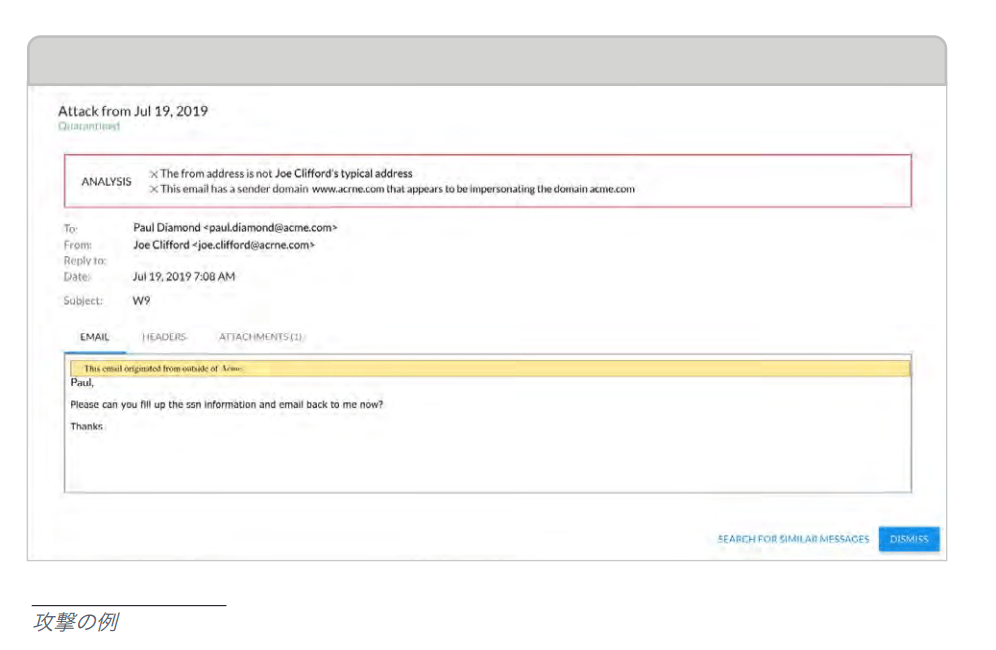

BEC(ビジネスメール詐欺)では、攻撃者は、企業、従業員、顧客、またはパートナーから金銭を詐取するために、従業員を偽装します。ほとんどの場合、企業の財務情報や個人情報にアクセスできる従業員を標的とし、電信送金を実行したり、機密情報を開示させたりします。

BECでは、ソーシャルエンジニアリングの手法と乗っ取られたアカウントを悪用しており、添付ファイルやリンクが含まれていないことがよくあります。BECの別名:CEO詐欺、CFO詐欺、従業員偽装、ホエーリング、ソーシャルエンジニアリング、電信送金詐欺。

FBIによると、BECがスピアフィッシングに占める割合はわずか7%ですが、BECによって2019年だけで17億ドル以上の損害が生じています。GmailアカウントはBECの47%に悪用されています。 | について-1.png) |

どのようなメールセキュリティが必要ですか?BEC(ビジネスメール詐欺)

APIベースでメールボックスを保護するには、メール履歴を使用して、どのユーザがどのユーザとコミュニケーションする可能性が高いかということや、どの名前とIDを使用しているかを理解するための統計モデルつまりIDグラフを作成します。また、感情分析によって、従業員間の通常の依頼を分析します。通常と異なる依頼が行われた場合は、従来のメールゲートウェイが依存するルールとポリシーではなく、コミュニケーションの履歴に基づいて偽装を特定します。

メールゲートウェイは、履歴データに基づいて従業員間の関係とコミュニケーションパターンを可視化することはできません。メールゲートウェイは、カスタマイズされた緻密なポリシーとDMARCに依存して偽装を防止しようとします。これらの手法は、BECを防止するには不十分であり、既定のポリシーへの過度な依存は、多くの誤検知または検知漏れにつながります。APIベースのメールボックス保護は、BECの防止により効果的です。

メールによる攻撃11:会話乗っ取り

会話乗っ取りでは、攻撃者は、金銭または個人情報を盗み出すために、既存のビジネス上の会話に侵入するか、乗っ取ったメールアカウントから収集した情報に基づいて新しい会話を始めます。

会話乗っ取りはATOの一部の可能性があります。攻撃者は、ビジネス運営を理解し、進行中の取引、支払手続きなどの詳細について学習するために、時間をかけて、メールを読んで、乗っ取ったアカウントを監視します。

攻撃者は乗っ取ったアカウントを会話乗っ取りにほとんど悪用しません。通常は、ドメインスプーフィングを悪用します。

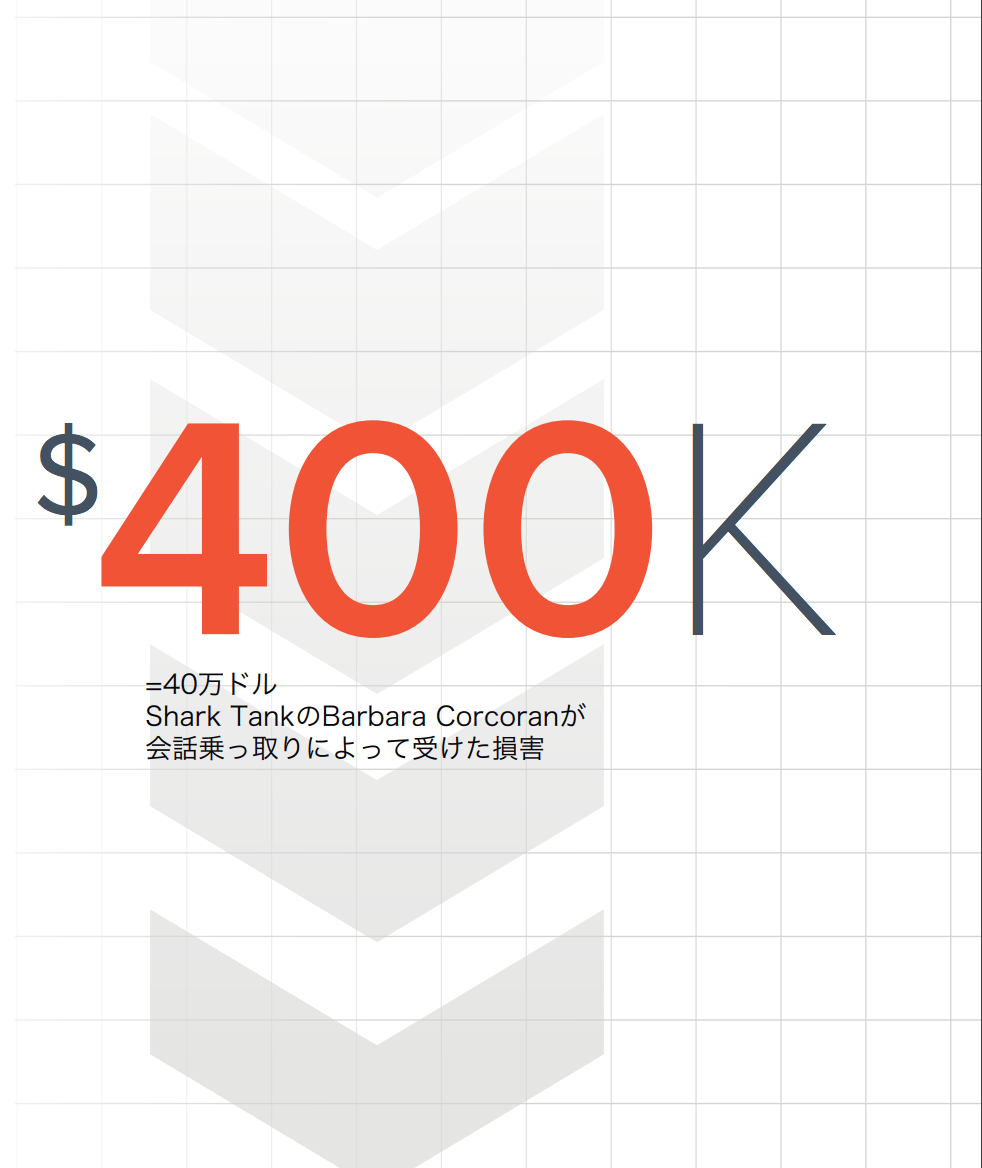

過去数か月間、ドメインスプーフィングを悪用した会話乗っ取りは急増しており、400%以上増加しています。1つの有名な例では、SharkTank(アメリカのビジネスリアリティ番組)に登場する投資家のBarbaraCorcoranがフィッシングによって約40万ドルの損害を受けています。 |  |

どのようなメールセキュリティが必要ですか?会話乗っ取り

メールボックス保護では、APIによる統合によってメール履歴にアクセスし、通常の社外連絡先とのやりとりなど、ML(機械学習)内のデータを使用して、どのユーザがどのユーザとコミュニケーションする可能性が高いかを理解します。このため、メールによる会話が乗っ取られ、信頼できるパートナーが偽装されても、攻撃を防止できます。

メールゲートウェイにはそのような可視性はありません。メールゲートウェイは、ポリシーとホワイトリストを作成できますが、拡張性がなく、誤検知につながる可能性があります。会話が乗っ取られても、メールゲートウェイはメールを配信します。このため、メールゲートウェイは攻撃を防止できません。

メールによる攻撃12:ラテラルフィッシング

ラテラルフィッシングでは、攻撃者は、攻撃をさらに拡散するために、最近乗っ取ったアカウントを悪用して、社内の連絡先、社外のパートナーなどの無防備な受信者にフィッシングメールを送信します。このようなメールは、正規のメールアカウントから送信されており、信頼できる同僚またはパートナーからのものに見せかけられているため、成功率が高い傾向があります。

調査会社による最近の調査では、企業の7分の1がラテラルフィッシング攻撃を受けています。ラテラルフィッシングの55%以上は、乗っ取られたアカウントと何らかの仕事または個人的な関係がある受信者を標的にしています。当然のことながら、ラテラルフィッシングの約11%は、他のアカウントの乗っ取りに成功しており、ラテラルフィッシングをさらに引き起こしています。 |  |

どのようなメールセキュリティが必要ですか?ラテラルフィッシング

ほとんどの場合、ラテラルフィッシングは内部攻撃です。メールゲートウェイは、コミュニケーションを可視化できないため、内部攻撃を防止できません。また、メールが配信された後の修復を実行できません。つまり、メールは、メールボックスに配信された後も、メールボックスに残るということです。一方、メールボックス保護のAPIは社内コミュニケーションを可視化できます。このため、ラテラルフィッシングなどの内部攻撃を検出し、メールが配信された後の修復を実行できます。

メールによる攻撃13:ATO(アカウント乗っ取り)

の例1.png)

ATOとは、IDの盗難や詐欺の一種であり、悪意のある第三者がユーザの認証情報に正常にアクセスできるようにします。攻撃者は、ブランドインパーソネーション、ソーシャルエンジニアリング、およびフィッシングを悪用して、認証情報を盗み出し、メールアカウントにアクセスします。また、アカウントを乗っ取ると、企業のビジネスの運営方法、メール署名、および金融取引の処理方法を知るために、行動を監視および追跡します。攻撃者は、ATOを悪用して、他のアカウントの認証情報を盗み出すなどの攻撃を実行します。ATOの別名:アカウント侵害。

ATOを分析した最近の結果によると、企業の29%が1か月間でOffice365アカウントを攻撃者に乗っ取られています。この30日間で150万件以上のスパムメールなどの悪意のあるメールが、このような乗っ取られたOffice365アカウントから送信されました。 | について-1.png) |

どのようなメールセキュリティが必要ですか?ATO(アカウント乗っ取り)

メールゲートウェイは、社外のネットワーク境界に配置されるため、メールボックスやユーザーから切り離されます。このため、通常と異なる場所からのログイン、社内へのメールの転送などの疑わしい行動を監視できません。APIベースのメール保護では、ユーザーのメールボックスに直接接続し、メールボックスルールの疑わしい変更、通常と異なるログイン、および乗っ取られたアカウントから送信された悪意のあるメールを監視します。また、詐欺に悪用される前に、ATOを検出し、悪意のあるユーザーを乗っ取られたアカウントからロックアウトして、修復を実行します。

結論:API(アプリケーションプログラミングインターフェース)ベースのメールボックス保護でメールセキュリティ体制を強化する

従来のメールゲートウェイセキュリティ

メールゲートウェイはメールセキュリティに必要な基盤です。また、スパム、大規模なフィッシング、マルウェア、ウィルス、ゼロデイ攻撃など、ほとんどの悪意のあるメールを防止します。しかし、メールゲートウェイは、フィルタ、ルール、ポリシーへの依存度が高いため、スピアフィッシング、BECなどのソーシャルエンジニアリングの手法を悪用する高度な標的型メール攻撃から企業を保護するには不十分です。つまり、悪意のあるコンテンツまたは送信者の可能性を評価しますが、フィルタ、ルール、およびポリシーのいずれでも検出されない攻撃がパイパスする可能性があるということです。

APIベースのメールボックス保護

メールゲートウェイは依然として必要ですが、進化するサイバーセキュリティの脅威から保護するには十分ではありません。ソーシャルエンジニアリングから企業を保護するには、メールゲートウェイを上回るメールボックスレベルの別のセキュリティレイヤが必要です。メールボックス保護はAPIによってメールボックスなどのメール環境と直接統合されています。APIによる統合では、すべての従業員のメール履歴と社内メールの両方を可視化できます。また、このコミュニケーションデータとAIを使用して、従業員ごとのコミュニケーションパターンを反映するIDグラフを作成できます。

IDグラフは、従業員ごとの通常のメールコミュニケーションがどのようなものであるかを特定する複数の分類によって作成されます。たとえば、従業員がログインする可能性が高い場所、従業員の通常のメールアドレス、従業員がコミュニケーションする相手、行う依頼の種類、および他の多くの悪意の可能性を履歴データに基づいて理解します。IDグラフから逸脱する通常と異なるメールは、メールボックス保護のAIによって、悪意の可能性として検出され、従業員が対応する前に、メールボックスから削除されます。

Barracuda Total Email Security

包括的なメールセキュリティ対策

セキュアなメールゲートウェイと、 APIベースのメールボックスセキュリティで総合的な防御を

署名照合とペイロード分析を用いて悪意のあるメールをフィルタリングする従来のメール セキュリティへのアプローチは、それだけではもはや十分ではありません。なぜなら、今日のより洗練された攻撃はソーシャルエンジニアリングの戦術を使用しており、従来の方法で検出可能なペイロードが含まれていることは稀です。

すべてのタイプのメール攻撃から企業を保護するためには、それ以上の機能が必要となります。Barracuda Total Email Securityは、従来型の全ての機能を備えたメールゲートウェイと、革新的なAPIベースのメールボックス保護機能を組み合わせた唯一のソリューションで、 従来のマルウェアとより高度なソーシャルエンジニアリング攻撃を含めたあらゆる脅威から完全に保護します。

スパム、マルウェア、およびゼロデイメール攻撃をブロック

Barracuda Email Security Gatewayは、高度な技術を使用して、既知のスパムとマルウェアを検出します。また、データ損失を防止するアウトバウンドフィルタリングで、メールの継続性も提供しています。

組み込みのAdvanced Threat Protectionは、ペイロード解析とサンドボックスを使用して、ゼロデイマルウェアを検出します。リンク保護は、タイポスクワッティングによる疑わしいURL をリダイレクし、マルウェアのダウンロードを防ぎます。

スピアフィッシングに対するリアルタイムの防御

Barracuda Email Protection独自のAPIベースのアーキテクチャにより、AIエンジンは過去のメールを調査し、ユーザ固有の通信パターンを学習します。その後、メッセージのメタデータとコンテンツの異常を識別して、ソーシャルエンジニアリング攻撃をリアルタイムに検出してブロックすることができます。

過去のパターンに基づくこのアプローチは、ソーシャルエンジニアリング攻撃やアカウント乗っ取りを検出する従来のポリシーベースの戦略よりも、はるかに正確です。

アカウント乗っ取りとインサイダーリスクから組織を防御

アカウントの乗っ取りは、ハッカーが密かにターゲットを調査し、攻撃を計画することを可能にします。これらの攻撃は内部で開始されるため、ゲートウェイはそれを確認しておらず、検出することができません。

Barracuda Email Protectionは、ハッカーがアカウント乗っ取りを目論み、資格情報を収集するために使用するフィッシング攻撃を阻止します。さらに、Eメールの異常な動作を検出してIT管理者に警告し、侵害されたアカウントから送信されたすべての詐欺的なメールを検出して削除します

メールセキュリティによくある質問

Q: 今日のメールセキュリティとは

A: 以前のメールセキュリティは単純なパターンマッチングやメールに添付されているファイルのウィルススキャンで十分な効果を発揮しました。昨今では非常に洗練れた攻撃の増加により以前のシステムでは十分にメールをブロック出来なくなりました。マルウェア、ゼロデイ攻撃の防御、インバウンドURLと添付ファイルのリアルタイム解析、さらには、ビジネスのインフラとなっているメールシステムのダウンタイムをカバーするサービスもあります。

Q: メールセキュリティの選び方

A: 以前のようにメールゲートウェイのみを設置しておけば、メールの安全は保たれるという時代は終わりました。攻撃者もシグニチャにまだ登録のない新しいドメインを利用したり、ウィルススキャンソフトでは検知できないマルウェアを利用したり、乗っ取ったアカウントを利用してラテラル攻撃をしたりと進化しています。ゲートウェイ機器を中心に、サンドボックスや、AIによる受信ボックスメールの監視など必要な機能を組み合わせて導入することが必要です。そのためには、自社のメールセキュリティについて何を実現したいのか、専門的な用語は必要ありませんので、こんなことがしたいと目標を決めると良いでしょう。

Q: Emotetを防ぐには

A: Emotetの攻撃はなりすましメールやフィッシングメールなどに悪意のあるリンクやファイルを添付することが多く、気づかずにそれを実行するとそのファイルに含まれているマクロなどが実行され感染することがあります。PPAPによりパスワードZIPファイルの受け取りを拒否したり、ファイルの受け渡しルールを別途作るなど、運用面の見直し、それと合わせて、AIを利用したなりすましメール、フィッシングメールの検知やメールをすり抜けた場合のエンドポイントといった多角的な防御が必要です。

![CFOs in the Crosshairs: Understand and prevent finance fraud[Movie] recrding写真 CFOs in the Crosshairs: Understand and prevent finance fraud[Movie] のページ写真 7](https://staging.barracuda.co.jp/wp-content/uploads/2020/03/recrding-520x312.jpg)

この記事へのコメントはありません。