バラクーダ XDR の考察: AI がユーザーのパターンを学習してユーザーを保護する

2023年8月23日、Merium Khalid

2023年上半期に、Barracuda Managed XDR は約1兆件の顧客の ITイベントを収集し、その中で数千件の高リスクのインシデントを検出および無効化しました。

この6カ月の間に、最も広く遭遇した高リスクのインシデント(即時の防御措置が必要な脅威)には、何らかの ID の不正使用が含まれていました。この種の攻撃は時間の経過とともにますます巧妙になっていますが、Managed XDRプラットフォームの AI ベースのアカウントプロファイリング機能が発見し、ブロックしました。

仕事に現場では誰もが、いつ、どこで、どのように仕事をしているかという点で特徴的なデジタルプロファイルを持っています。そのパターンから外れた IT イベントが発生すると、危険フラグが立ちます。攻撃が非常に微細かつ巧妙で、悪意のある意図を確認するために専門の SOC (セキュリティオペレーションセンター)アナリストが必要な場合であったとしても、AI ベースの検出機能は確実に脅威を察知します。

日常の出来事から緊急のアクションへ

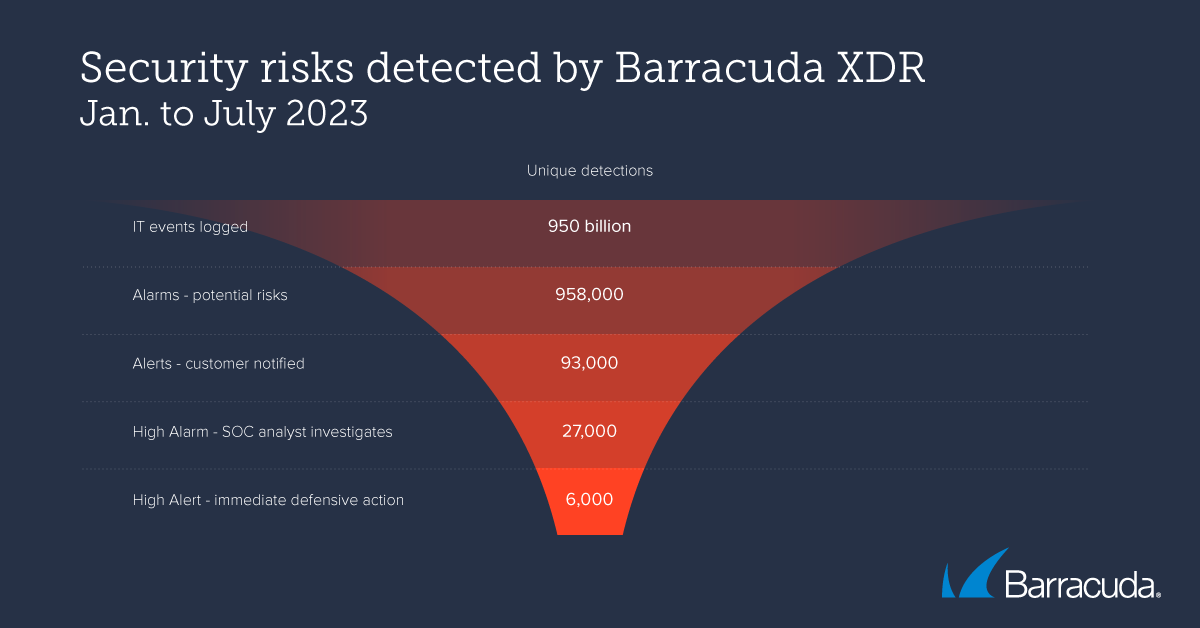

バラクーダの Managed XDR プラットフォームは、2023年1〜7月にかけて、顧客の統合ネットワーク、クラウド、メール、エンドポイント、およびサーバセキュリティツールから 9500 億件の IT イベントを収集しました。

約1兆件にのぼるこうしたイベントには、ログイン(成功した場合も失敗した場合も)、ネットワーク接続、トラフィックフローから、メールメッセージや添付ファイル、作成・保存されたファイル、アプリケーションやデバイスのプロセス、設定やレジストリの変更、特定のセキュリティ警告まで、あらゆるものが含まれます。

これらのイベントの 0.1%(98万5000件)は、悪意がある可能性があり、さらなる調査が必要な活動である「アラーム」に分類されましたた。

このうち、10件に1件(9.7%)は顧客に確認するよう危険フラグが立てられ、さらに 2.7 %は高リスクと分類され、より詳細な分析のためにSOC アナリストに連携されました。6000件は、脅威を封じ込め、無力化するために早急な防御措置が必要でした。

最も頻繁に検出される高リスク攻撃

2023年上半期に Managed XDR によって検出され、SOC アナリストによって調査された最も一般的な3つの高リスク検出は、次のとおりです。

「不可能な旅」ログインイベント

これは、ユーザーが地理的に離れた2つの場所からクラウドアカウントにきわめて短時間に連続してログインしようとしていることが検知された場合に発生します。2回のログイン間ではとても移動できないほど離れた場所からのログインが確認されるケースです。セッションの1つに VPN を使用していることを意味する場合もありますが、多くの場合、攻撃者がユーザーのアカウントにアクセスしたことを示すサインです。不可能な旅ログインは常に調査するべきです。

Barracuda XDR の Microsoft 365 アカウント向けの不可能な旅検出機能は、1月から7月にかけて、数百件のビジネスメール侵害(BEC)攻撃を検出し、ブロックしました。

SOC チームが調査したインシデントでは、あるユーザーがカリフォルニア州から Microsoft 365 アカウントにログインし、わずか13分後にはバージニア州からログインしていました。物理的にこれを達成するには、時速1万マイルを超える速度で移動する必要があります。バージニアからログインするために使用された IP は、既知の VPN アドレスに関連付けられておらず、ユーザーは通常この場所からログインしていませんでした。チームが顧客に通知したところ、顧客はこれが不正ログインであることを確認し、直ちにパスワードをリセットし、不正ユーザーをすべてのアクティブ・アカウントからログアウトさせました。

「異常」検出

これらの検出は、ユーザーアカウントにおける異常または予期しない活動を識別します。これには、通常とは異なるログイン時間や単発のログイン時間、異常なファイルアクセスパターン、個人または組織の過剰なアカウント作成などが含まれます。これらは、マルウェア感染、フィッシング攻撃、内部脅威など、さまざまな問題の兆候である可能性があります。異常スタイルの検出が表示された場合は、アカウントを調査して、異常の原因を確認する必要があります。

Barracuda Managed XDR は、特定のユーザのサインインパターンを認識し、そのユーザーが異常な時間にログインするとフラグを立てる、Windowsの「ユーザーの異常な時間」検出ベースラインを実装しています。SOC チームは2023年1月以降、この種のアクティビティに対して400件以上のアラートを発しています。

既知の悪意のあるアーティファクトとの通信

これらの検出は、危険フラグが立てられているか、悪意のある既知のIPアドレス、ドメイン、およびファイルとの通信を特定します。これは、マルウェア感染やフィッシング攻撃の兆候である可能性があります。既知の悪意のある、または疑わしいアーティファクトを含む通信を確認した場合は、直ちにコンピュータを隔離し、感染を調査する必要があります。

攻撃者の手に渡った AI

上記の例は、AIがセキュリティを大幅に強化できることを示していますが、攻撃者が悪意のある目的に AI を使用することももちろん可能です。

たとえば AI 言語生成ツールは、合法的な企業のスタイルを忠実に模倣して非常に説得力のあるメールを作成することができます。これを使うと、そのメールが合法的なものなのか、フィッシングやアカウント乗っ取り、あるいは BEC の試みなのかを個人が見分けることは、きわめて困難になります。

AI ツールはまた、攻撃者が敵の行動を自動化し、動的にエミュレートするために使用される可能性が高く、攻撃をより効果的にし、検出を困難にします。

たとえば、AI を搭載したコマンドラインユーティリティは、ターゲットの防御の変化に迅速に適応し、脆弱性を特定したり、あるいは過去の失敗例から学習して、その後の攻撃を改善したりすることができます。このようなツールの初期の例として、「WormGPT」があります。このツールはすでにアンダーグラウンドのフォーラムで宣伝されており、悪意のあるスクリプトやコマンドの生成を自動化し、特定のターゲットごとに動的に適応させるために、脅威行為者が使用できるのです。

急速に進化する脅威に対応するセキュリティ

AI が進歩し続けるなか、組織は潜在的なリスクを認識し、それを軽減するための対策を講じる必要があります。

これには、最低でも多要素認証、理想的にはゼロトラストアプローチへの移行といった強固な認証対策に加え、とりわけフィッシング攻撃に関する継続的な従業員トレーニングが必要です。

ITセキュリティチームと外部のセキュリティプロバイダーは、AI を活用した最新の脅威に関する情報を常に入手し、セキュリティ態勢を適応させるよう努めなければならなりません。しかし同じくらい重要なのは、システムやソフトウェアを常に最新の状態に保ち、IT 環境を完全に可視化するという基本を忘れないことです。

複雑でリソースを必要とするように聞こえるかもしれませんが、心配無用です。業界全体として、統合セキュリティサービスとプラットフォームへの取り組みが進んでいます。マネージドサポート、XDR、年中無休で24時間対応の SOC アズ・ア・サービスなど、昼夜を問わずサイバー脅威を監視し、検知し、対応し、顧客と顧客の資産を常に安全に保つための優れたオプションが登場しています。

この調査結果は、年中無休で24時間の SOC に支えられた拡張された可視化・検出・対応(XDR)プラットフォームである Barracuda Managed XDR の検出データに基づいており、人による脅威検出と A I主導の脅威検出、分析、インシデント対応、およびミティゲーションサービスを顧客に提供しています。

原文はこちら

Barracuda XDR Insights: How AI learns your patterns to protect you

Aug. 23, 2023 Merium Khalid

https://blog.barracuda.com/2023/08/23/barracuda-xdr-insights-ai-patterns-protect

この記事へのコメントはありません。