脅威のスポットライト:AI 戦術の定着でランサムウェア攻撃の報告件数が倍増

2023年8月2日、Fleming Shi

2023年、AI(人工知能)と生成 AI が大きな話題を集めています。そしてその影響は、ランサムウェア攻撃にも及んでいます。標的のネットワークにアクセスするために AI で強化されたフィッシング攻撃や、よりリーチを広げるために AI を活用した自動化などがその一例です。過去12カ月間、AI はランサムウェアを新たな高みへと押し上げました。ランサムウェア攻撃の頻度は高くなる一方で、その勢いは衰える気配もありません。従来の攻撃手法は今後も根強く使われていくでしょうけれども、攻撃者はより効果的な攻撃を仕掛けるために生成 AI に注目するはずだと、私たちは考えています。

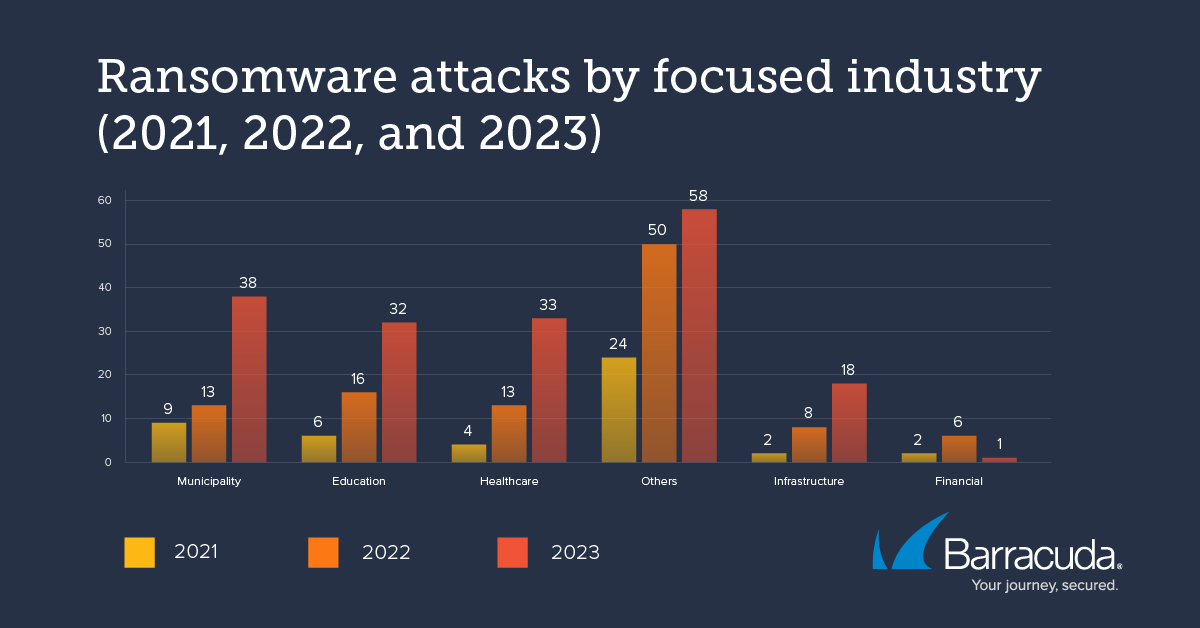

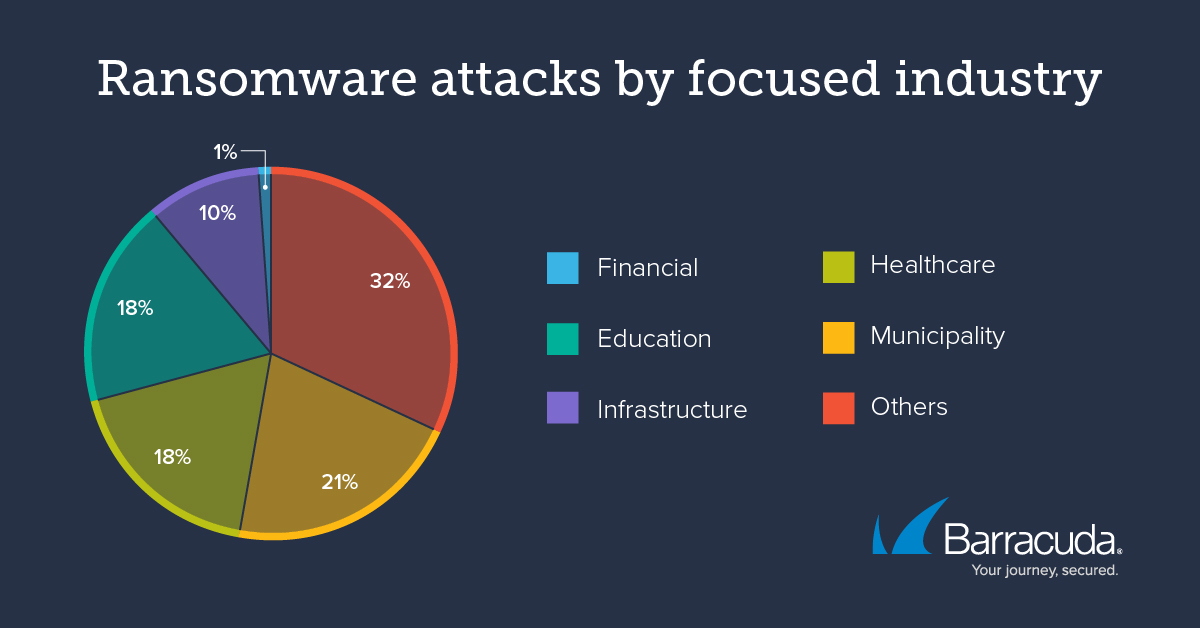

バラクーダの研究者は、2022年8月から2023年7月までの間に世界中で公に報告された 175 件のランサムウェア攻撃を分析しました。その結果、当社が追跡してきた主要カテゴリーである自治体および医療、そして教育セクターにおいて、報告された攻撃件数はいずれも昨年から倍増し、2021年と比べると4倍以上増加していました。

インフラ関連業種を狙った攻撃は、上位3業種と比較すると件数は少ないものの、昨年と比較すると2倍以上の件数が発生しています。自治体や教育機関はリソースに制約があるため、今後も狙いやすいソフトターゲットとみなされるでしょう。また、医療やインフラに対する攻撃は、人命に直接的かつ深刻な影響を与える可能性があり、サイバー犯罪者はその点を悪用して身代金を手に入れようとします。多くの国では、こうした業界の1つまたは複数がサイバーセキュリティ・インシデントを報告する法的義務を負っている可能性があり、これによって影響もより可視化されるようになってきています。

ランサムウェア攻撃の割合は、金融機関を除く5つの重点産業すべてにおいて前年比で増加しています。自治体への攻撃は 12% から 21% に、医療機関への攻撃は 12% から 18% に、教育機関への攻撃は 15% から 18% に、インフラへの攻撃は8% から 10% に増加しました。一方、金融機関への攻撃は6% から1% に減少しており、これはおそらく金融機関の防御能力が向上していることを示しているのでしょう。

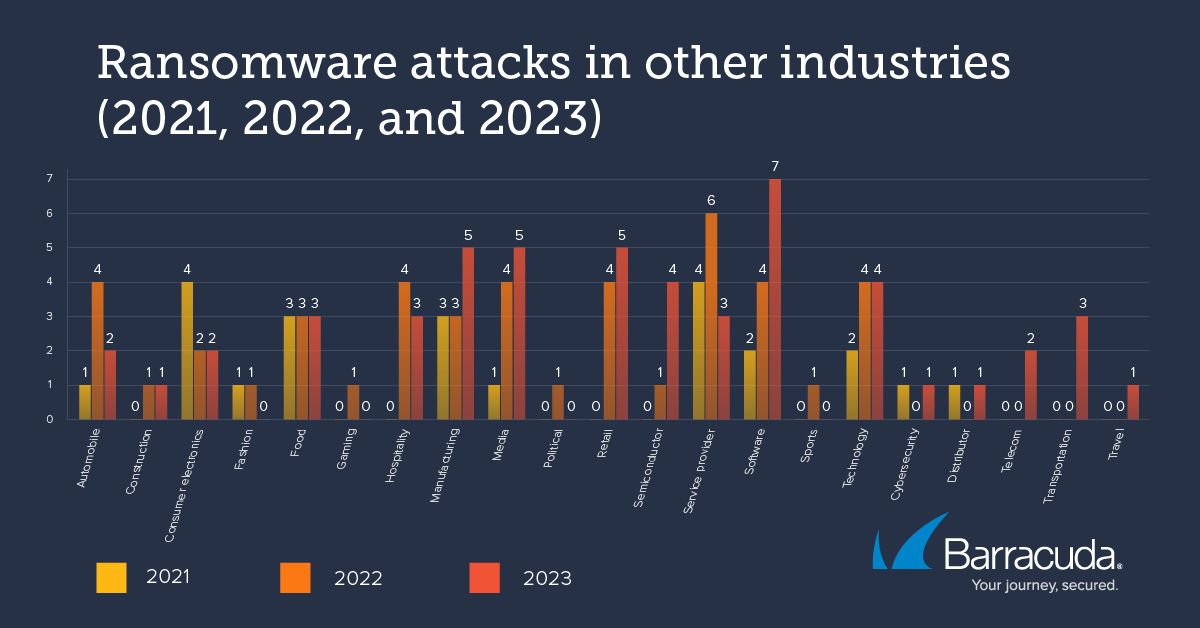

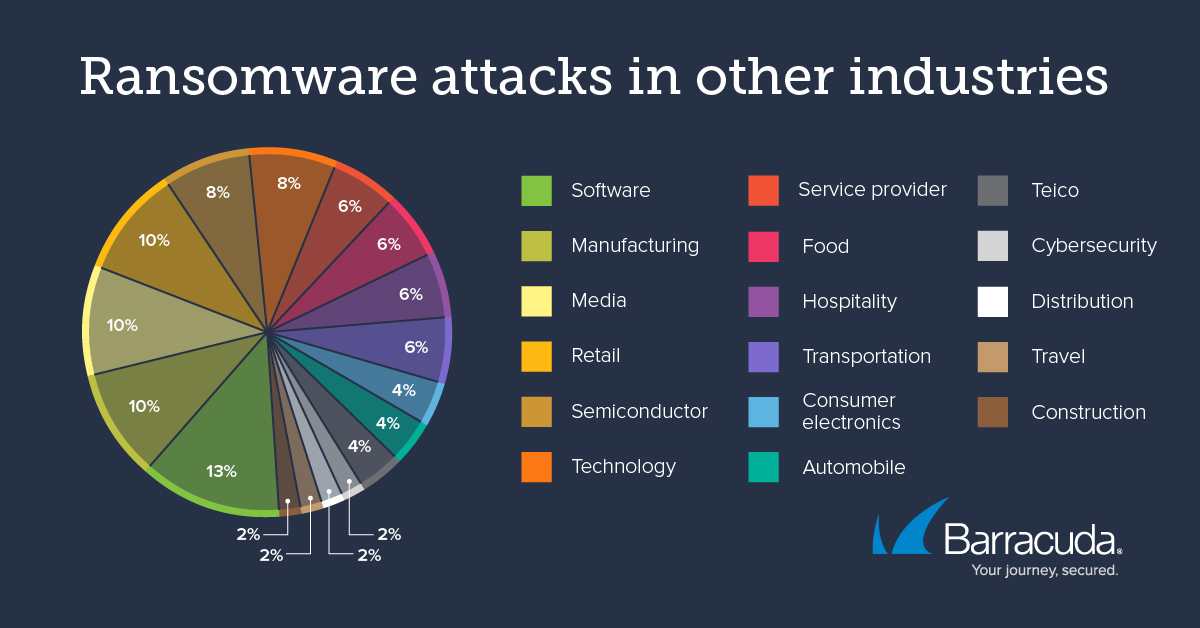

他の業界に対するランサムウェア攻撃を分析したところ、公に報告された攻撃数は上位3業界よりも少ないものの、過去2年間で急増しているという同様のパターンが見られました。

他の業界に対するランサムウェア攻撃を分析したところ、公に報告された攻撃数は上位3業界よりも少ないものの、過去2年間で急増しているという同様のパターンが見られました。

特に、ソフトウェア企業に対するランサムウェア攻撃が増加しています。ソフトウェアはほとんどのビジネスを動かしているため、このようなソフトウェア・サプライチェーン攻撃が他業界への攻撃源となる可能性があります。また製造業やメディア、小売業界でもランサム攻撃の数は前年を上回っています。

ランサムウェア攻撃における生成 AI 戦術の影響

この1年に見られたもう1つの重要な進展は、生成 AI の台頭です。攻撃者は間違いなく、よく練られたフィッシングメールを作成するために生成 AI を使用しています。生成 AI の文章作成能力を利用することで、ランサムウェアを仕掛けるサイバー攻撃者は、より正確かつ迅速に攻撃を仕掛けられるようになりつつあります。生成 AI を使うことでフィッシングメールのスペルミスや文法の過ちをより簡単に排除できるため、攻撃がより回避的で説得力のあるものになるのです。

これまでずっと、ひどい文法やスペルミスを通して電子メール攻撃を見破るよう私たちは訓練されてきました。しかし、こうしたわかりやすい欠陥はおそらく今日では存在しないでしょう。攻撃者は事前に訓練された生成言語モデルを使用し、さまざまな言語で、さらには攻撃をよりカスタマイズするためにソーシャルメディアの自動スキャンを使用して、高度な文章を作成できるのですから。

攻撃者がいかに生成 AI のコード生成機能を利用して、ソフトウェアの脆弱性を狙った悪意あるコードを記述しているのかをセキュリティ研究者はすでに解き明かしています。

このような変化により、ランサムウェア攻撃を開始するために必要なスキルは、悪意ある AI プロンプトを構築し、ランサムウェア・アズ・ア・サービス・ツールにアクセスすることだけになりかねません。それは、まったく新しい攻撃の波につながっていく可能性があります。

バラクーダ SOC の洞察

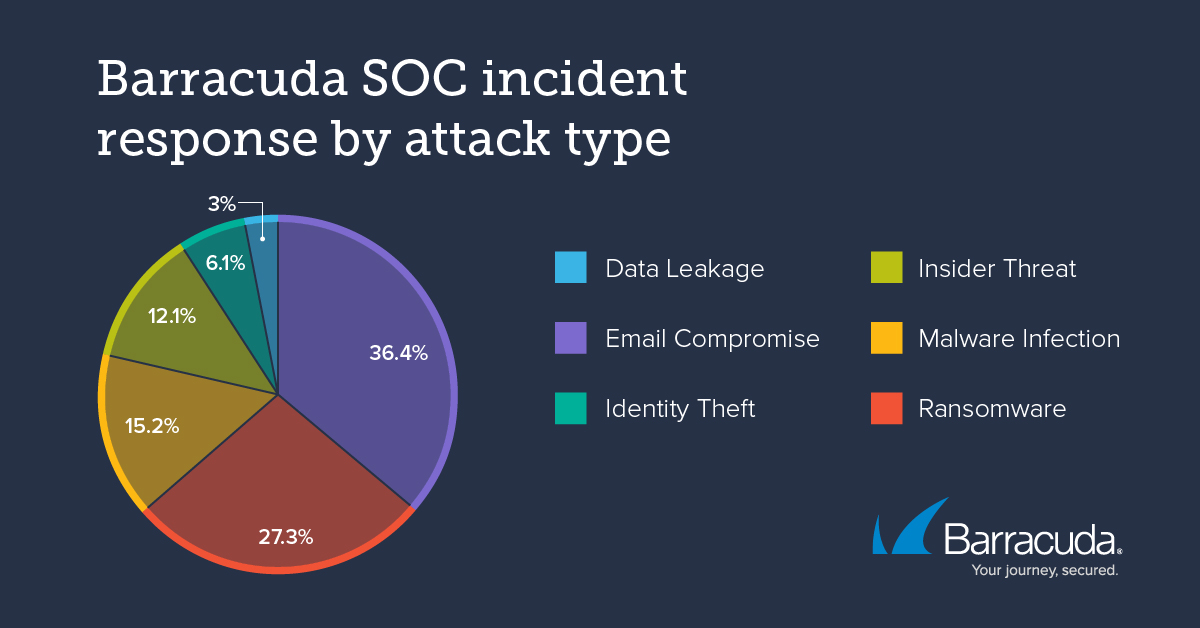

一部の業界では、ランサムウェア攻撃が公に報告される数が倍増していますが、報告されない攻撃の数も劇的に増加していることは間違いありません。バラクーダの SOCアズ・ア・サービスを通してサイバー攻撃全体を見ると、過去12カ月間に、次のタイプのインシデントを観測しています。ビジネスメール侵害(BEC)、ランサムウェア、マルウェア感染、内部脅威、個人情報窃盗、およびデータ漏えい。インシデントになる前に阻止される攻撃が圧倒的に多いため、サンプル数は少ないものの、攻撃がどのように進行するかについて興味深い洞察が得られています。

インシデントの種類では BEC が最も一般的でした。しかし、BECは個人情報窃盗やマルウェア感染につながる可能性があります。そして、そこからランサムウェアにつながり、最終的には悪質業者がデータを流出させる方法を見つけることでデータ漏えいにつながっていきます。

つまり、このグラフが本当に教えてくれるのは、攻撃をどこで検知できたかということです。インシデントの BEC 段階で攻撃を検出し、ブロックするための措置が取られていることは心強いことです。万が一ネットワークに侵入する前に攻撃を検知して防ぐことができなくても、サイバー・キル・チェーンの早い段階で対応すれば、攻撃への露出や被害を減らすことにつながります。この図を見ると、これらのインシデントの関係を見て取ることができます。詳しく見てみましょう。

BEC は通常、被害者を引きつけ、さらにデータを漏えいさせたり、攻撃を MITRE ATT&CK フレームワークの流れに乗せるような行動を取らせたりします。ビジネルメールの段階で侵害が発見されない場合、攻撃の次の段階としてマルウェア感染や個人情報窃盗ががあり、攻撃者は被害者のネットワーク内で静かに横方向に展開し、データを取得して次の攻撃の種を蒔いている可能性があります。

そのため、XDRのようなツールを使用して、メールセキュリティのシグナルを検知したら、特にBECやアカウント乗っ取りといった障害が発生したら、即座に攻撃者を排除し、根絶する必要があります。だからこそ、バラクーダはオープンサイバーセキュリティスキーマフレームワーク(OCSF)をサポートしています。バラクーダは、OCSF 形式でメール脅威シグナルを公開しているため、顧客とパートナーはサイバーキルチェーンを短絡させるための対応を実装できます。

たとえば、BEC につながる会話ハイジャック攻撃は、2021年にExchange の ProxyLogon 脆弱性(CVE-2021-26855)が原因で大量のメールが盗まれたことに起因しています。攻撃者は現在、これらの会話を復活させ、関係者に返信することで新たななりすまし攻撃を仕掛けています。DMARC の設定ミスを利用したり、実際のドメインと同じように見えるタイポスクワットドメインを使用したりすることで、攻撃者は2年前にメールを盗まれた受信者にスピアフィッシングメールを送信することができます。これは、メールの送信元の再確認よりも会話を信用するという人間の行動の弱点を悪用したもので、ランサムウェアや組織レベルでのデータ漏えいにつながる可能性があります。

またバラクーダの研究者は、リソース不足で事業継続計画や災害復旧計画に技術的な後れのある組織が、ランサムウェアの被害に何度も被害に遭っているケースを多く目にしています。バックアップシステムが同じドメインでホストされ、仮想システムとして実行されている場合は、とりわけ狙われやすいでしょう。広く知られているとおり、多くのハイパーバイザーやコンテナホストにはリソースを露出させる脆弱性があるため、攻撃者はそこを突いてくるのです。MITRE のテクニックは「ホストへの脱出」と呼ばれ、被害者が身代金を支払わずに復旧しようとする能力を阻害するため、サイバー犯罪者が好んで使います。

絶え間ないランサムウェア攻撃に対して回復力を構築するベストプラクティス

検知と予防

最優先すべきこととして、攻撃を検知し、未然に防ぐための対策とツールを準備することがあります。

つまり、急速に進化する今日の脅威環境では、攻撃者がバックドアの設置やデータの窃盗、暗号化などの手段を容易に見つけられないようにする必要があります。たとえば、AI を活用した電子メール保護やゼロトラストアクセス対策、アプリケーションセキュリティ、脅威ハンティング、XDR 機能、効果的なインシデントレスポンスなどです。こうした深く多層的なセキュリティ技術を導入し、侵入者を発見してどんな穴も埋めておくのです。

しかし、今年発表したレポート:2023年ランサムウェアに関する考察によると、組織の73%が成功したランサムウェア攻撃に遭遇した経験があります。

回復力とリカバリー

リソースが限られていても、ランサムウェア攻撃からの復旧に効果を発揮することはできます。まず、攻撃者がバックアップシステムを含む事業継続や災害復旧に関連するインフラを狙うことを想定しておく必要があります。私たちは、被害者の復旧能力が限られていることを十分に確認するまで攻撃者が身代金を要求しないというインシデントを数多く見てきました。このような攻撃に備えるためのヒントをいくつか紹介しましょう。

- バックアップソリューションの主な攻撃対象は UI とストレージです。ですので、以下の点に留意しましょう。

- バックアップシステムをセグメント化し分離しましょう。

- 別のユーザーストア(例:異なる Active Directory や Lightweight Directory Access Protocol)を使用しましょう。できればソーシャルネットワークでのプレゼンスがゼロであることが望ましいです。

- より強力な多要素認証(MFA)メカニズムを使用しましょう。プッシュ通知だと、攻撃者が大量に試行してMFA疲れを引き起こす可能性があるからです。ユーザーインターフェース認証に許可されたデバイスの生体認証など、パスワードレス機能を備えたゼロトラスト・ベースの認証に移行しましょう。

2. 万が一、バックアップポリシーやリカバリープロセスの文書が流出した場合、攻撃者はそれらを利用し、身代金を支払わなければ復旧が不可能になるように被害者に仕向けてくるでしょう。

- ポリシーとドキュメントは暗号化して保護し、特権的なアクセスのみを許可する。

- ポリシーと災害復旧プロセスの文書は、印刷物や物理的に配布されたものを含む別の形式で保管する。

3. もし安全にできるのであれば、ストレージを管理者の典型的な運用環境から切り離し、エアギャップを作りましょう。クラウドが最良の選択肢ではありますが、インターネットが混雑し、災害復旧が迅速に実施できなくなることも考慮に入れる必要があります。ほかに、バックアップを保護する方法として以下があります。

- バックアップソリューションへのアクセスにゼロトラストを使用する。

- ロール(役割)ベースのアクセス制御を使用してアクセスを減らす。

- イミュータブル(書き換え不能)ファイルストレージを実装する。

- バックアップ環境の「ネットワーク共有」を回避する。

- ソフトウェアとハードウェアが一体となった、専用に構築された完全統合ソリューションを使用する。

4. 仮想マシンのハイパーバイザーは、残念ながら、悪質な業者がバックアップソリューションに侵入するための新たな攻撃対象となるため、復旧時間目標(RTO)が高く設定されている場合は、指定されたバックアップアプライアンスソリューションの使用をお勧めします。災害復旧ツールに関しては、自力で構築するなど論外です。

5. クラウドに保存されたデータの安全なバックアップも忘れてはなりません。たとえば、Microsoft 365 アカウントや、Azure ADに登録されたほかの SaaS アプリケーションを通じて、真のデータ保護のために継続的なデータ分類、アクセス制御、戦略を必要とする重要なデータ資産を見つけられるはずです。

レポート:2023年ランサムウェアに関する考察を入手しましょう

原文はこちら

Threat Spotlight: Reported ransomware attacks double as AI tactics take hold

Aug. 2, 2023 Fleming Shi

https://blog.barracuda.com/2023/08/02/threat-spotlight-ransomware-attacks-double-ai-tactics/

この記事へのコメントはありません。