Barracuda Threat Spotlight(バラクーダが注目する脅威):リモートコード実行の脆弱性

トピック: ネットワークおよびアプリケーションセキュリティ

2021年10月13日、Marcus Gower

脆弱性のあるバージョンのソフトウェアがインストールされたエンドポイントにアクセスした人は、認証ヘッダを必要とせずにHTTPリクエストを介して任意のコマンドを実行することができます。このリクエストに対する期待される応答は、401 “Unauthorized” 応答ページです。しかし、ユーザはroot権限でコマンドを実行できてしまいます。このような脅威は以前、2017年に行われたEquifaxへの攻撃の際にも見られました。

最近明らかになった2つの脆弱性は、このタイプの攻撃の最新の進化形です。1つは、Atlassian ConfluenceのOGNLインジェクションの脆弱性、もう1つはAzure Open Management Infrastructure(OMI)の脆弱性です。バラクーダの調査担当者が8月と9月の45日間にこれらの脆弱性を悪用しようとする攻撃を分析したところ、500を超える固有な攻撃者IPからの攻撃が急増していることがわかりました。

ここでは、これらの脆弱性、最近の攻撃パターン、およびこのようなタイプの攻撃から保護するために使用できるソリューションについて詳しく説明します。

脅威のハイライト

リモートコード実行(RCE: Remote Code Execution)の脆弱性 ー RCEとは、コンピュータシステム上で任意のコードを実行することを表す用語で、脅威アクターがコンソールに直接アクセスすることはありません。あたかも攻撃者が物理的にシステムの前に座っているかのように、システムを完全に制御することができます。

詳細

Atlassian ConfluenceのOGNLインジェクションの脆弱性は、2021年8月25日にAtlassianによって初めて公開されました。その直後に、脆弱性情報データベース (NVD: National Vulnerability Database)にCVE-2021-26084が追加されました。この脆弱性により、脅威アクターは、Confluenceテンプレートエンジンを使用して、authorizationヘッダを使用せずに「POST」リクエストをコミットすることができます。これにより、脅威アクターはシステムへの「root」アクセスを許可されます。攻撃者は「queryString」および「linkCreation」パラメータを使用して、Javaコードを注入することができます。

“修正バージョン以前のConfluence ServerおよびData Centerのすべてのバージョンがこの脆弱性の影響を受ける“とAtlassianは発表しています。

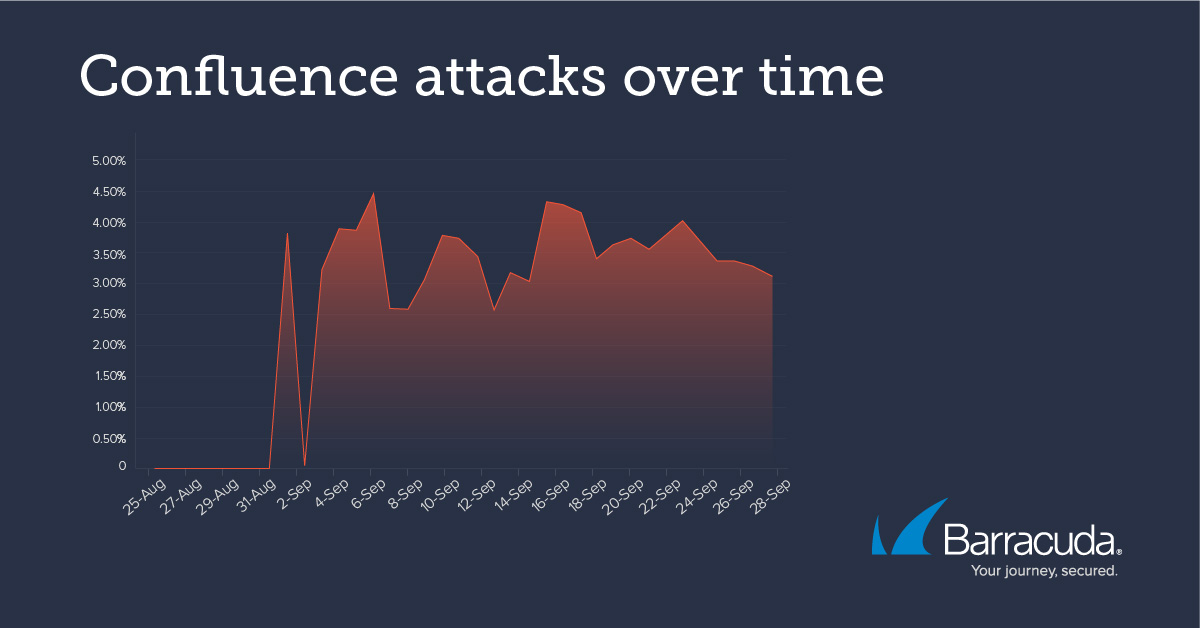

8月下旬から9月末までのデータを分析した結果、バラクーダの調査担当者は、Confluenceの脆弱性に対する攻撃が急増し始め、多くのConfluenceユーザがまだ脆弱なバージョンを使用しているため、攻撃は引き続き増加していることを発見しました。

Azureは、2021年9月15日にCVE-2021-38647をリリースしました。この脆弱性は、Azure Open Management Infrastructure (OMI)に影響を与えます。Azure OMIは、クラウド環境内にサイレントにプレインストールされて展開されるソフトウェアエージェントです。このサイレントインストールにより、Azureの顧客は、システムをOMIの最新バージョンにアップデートするまで、危険にさらされています。

攻撃者は、特別に細工したHTTPSメッセージをOMIトラフィックを待ち受けるポートの1つ(1270/5985/5986ポート)に送信することで、これらのシステムを標的としており、マシンへの初期アクセスを行います。攻撃者が送信したコマンドはSCXcoreサービスによって実行され、攻撃者はその脆弱性を利用することができます。攻撃者はマシンにauthorizationヘッダを付けずにコマンドを渡すことができ、OMIサーバはこれを信頼されたものとして扱い、攻撃者にシステムへの「root」アクセスを与えます。

“ExecuteShellCommand RunAsProviderは、/bin/shシェルを使用して任意のUNIX/Linuxコマンドを実行します。“とMicrosoftはブログで述べています。

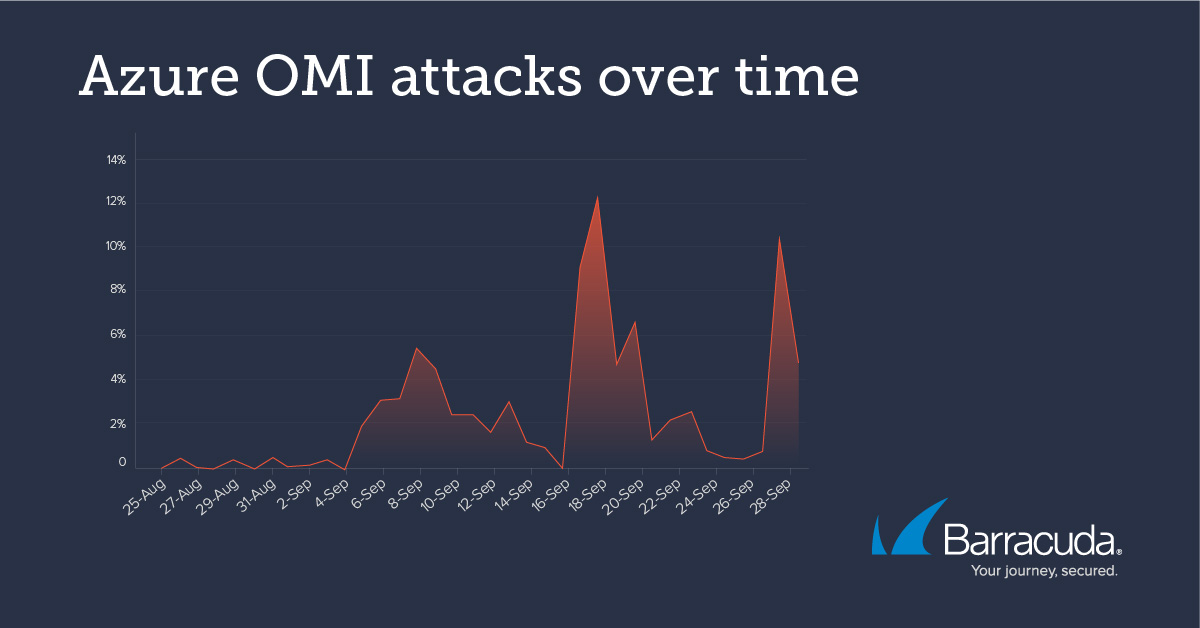

9月中旬からのバラクーダシステムのデータを見ると、バラクーダ調査担当者は、この脆弱性を悪用しようとする攻撃者の数が急激に増加していることを確認しました。9月18日に最初のスパイクが発生した後、攻撃の試行回数は減少しました。しかし、これはその後も増加し、時間の経過とともにバランスをとるようになりました。

バラクーダが8月と9月の45日間の攻撃を分析した結果、550の固有な攻撃者IPがAtlassian Confluenceの脆弱性を悪用しようとし、542の固有な攻撃者IPがAzure OMIの脆弱性を悪用しようとしていたことが判明しました。

それぞれのIPの背後には複数の攻撃者がいたため、攻撃回数はIPの数を大幅に上回っていたことになります。調査担当者は、クライアントのフィンガープリンティングなどの手法を用いて、この情報を明らかにしました。

上図のヒートマップからわかるように、攻撃者のIPの多くは米国(アラスカを含む)に拠点を置いていることがわかります。これは、サーバーファームがこれらの地域に集中しているためと考えられます。また、ロシア、イギリス、ポーランド、インドなどの国からも攻撃が行われています。世界中の攻撃者がこのような脆弱性を利用しようとしており、企業は一歩先んじて自社のWebアプリケーションを保護する必要があります。

これらの脆弱性からWebアプリケーションを保護する方法

Webアプリケーションに見られる脆弱性の数が増加しているため、攻撃から保護することは次第に複雑になってきています。しかし、これらの脆弱性が原因で悪用されないようにWebアプリケーションを保護するオールインワンソリューションが登場しています。WAF/WAF-as-a-Serviceソリューションは、WAAP(Web Application and API Protection)サービスとも呼ばれ、最新のセキュリティソリューションをすべて使いやすい製品にまとめて提供することで、Webアプリケーションの保護に役立ちます。

“クラウドのWebアプリケーションおよびAPI保護サービスは、クラウドのWebアプリケーションファイアウォールサービスの進化形である“ とガートナーは述べています。

多くの従業員が依然としてリモートワークで働いており、多くのアプリケーションがオンラインに移行している現在、WAF-as-a-ServiceまたはWAAPソリューションの必要性はかつてないほど高まっています。企業は、ボット対策、DDoS対策、APIセキュリティを含むソリューションを確保する必要があります。

Azure MarketplaceでWAF-as-a-Serviceをお試しください

原文はこちら:

Threat Spotlight: Remote code execution vulnerabilities

October 13, 2021 Marcus Gower

https://blog.barracuda.com/2021/10/13/threat-spotlight-remote-code-execution-vulnerabilities/

この記事へのコメントはありません。