Barracuda Threat Spotlight(バラクーダが注目する脅威): フォームベースの攻撃

トピック: メール保護、Barracuda Sentinel

2020年5月28日、Don MacLennan

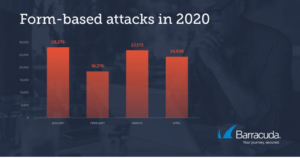

GoogleのWebサイトを悪用して受信者に認証情報を提供させる新しいタイプのブランドインパーソネーションが実行されています。このような攻撃は、2020年の最初の4か月で、すべてのスピアフィッシングの4%を占めており、バラクーダの調査担当者は、この期間に、このような攻撃を着実に検出しています。調査担当者は、攻撃者がこのような攻撃によって認証情報を盗み出すにつれて、この割合は増加すると予測しています。

主要な脅威

フォームベースの攻撃: 上記のようなブランドインパーソネーションでは、攻撃者は、ファイル、コンテンツ共有、またはdocs.google.com、sway.office.comなどの生産性Webサイトを悪用して、受信者に認証情報を提供させます。通常、フィッシングメールには、このような正規のWebサイトへのリンクが添付されているため、このような攻撃は検出しにくい高度な標的型攻撃になっています。また、認証情報を盗み出さずに、受信者のアカウントにアクセスする特に巧妙な攻撃もあります。

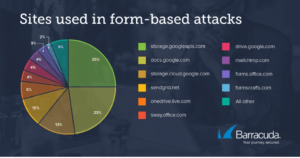

バラクーダが2020年1月1日~4月30日に検出した約10万回のフォームベースの攻撃のうち、Googleのファイル共有および保存のWebサイトは、65%で悪用されていました。この内訳は、storage.googleapis.comが25%、docs.google.comが23%、storage.cloud.google.comが13%、drive.google.comが4%です。

一方、マイクロソフトのWebサイトはフォームベースの攻撃の13%で悪用されていました。この内訳は、onedrive.live.comが6%、sway.office.comが4%、forms.office.comが3%です。フォームベースの攻撃で悪用されていた他のWebサイトはsendgrid.net(10%)、mailchimp.com(4%)、およびformcrafts.com(2%)です。残りのWebサイトはフォームベースの攻撃の6%を占めていました。

詳細

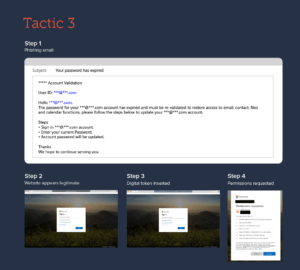

攻撃者は複数の方法でフォームベースの攻撃を認証情報の盗み出しに悪用します。最も悪用される3つの方法は下記のとおりです。

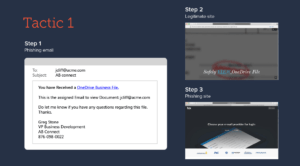

- 正規のWebサイトを中間者として悪用する

この方法では、攻撃者は、Microsoft OneDriveなどのファイル共有サイトで自動的に作成されたメールを偽装し、正規のファイル共有サイトによって受信者をフィッシングサイトに誘導しようとします。また、sway.office.comなどのWebサイトに保存されたファイルへのリンクが添付されたメールを送信します。このファイルは認証情報の入力を求めるフィッシングサイトへのリンクが添付された画像を含んでいます。

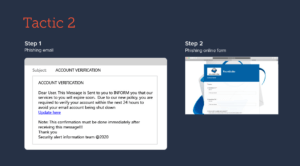

- フィッシングのオンラインフォームを作成する

この方法では、攻撃者は、forms.office.comなどの正規のサービスを悪用して、オンラインフォームを作成します。このようなフォームは正規のサービスのログインページに類似しており、認証情報を盗み出すフォームへのリンクはフィッシングメールに添付されています。

このようなインパーソネーションは、企業がよく使用する正規のWebサイトへのリンクを含んでいるため、検出しにくいです。しかし、通常、アカウントの確認またはパスワードの変更を求めるサービスは、このようなWebサイトを使用していません。

- パスワードなしでアカウントにアクセスする

この特に巧妙な攻撃では、攻撃者は、認証情報を盗み出さずに、受信者のアカウントにアクセスできます。元のフィッシングメールには正規のログインページを偽装したページへのリンクが添付されています。ブラウザウィンドウ内のドメイン名も正規のドメイン名を偽装したものです。

上記のリンクはアプリケーションのアクセストークンの付与を求めるものです。受信者が認証情報を入力すると、アプリケーションのアクセス権限の承認を求めるリストが表示されます。受信者がアクセス権限を承認すると、パスワードではなく、アクセストークンが攻撃者に付与されます。攻撃者は、このアクセストークンを悪用して、受信者のアカウントにアクセスします。

受信者は長い間このような攻撃に気づかない可能性が高いです。結局、受信者は正規のWebサイトで認証情報を入力したと思い込んでいます。受信者は、悪意のあるアプリケーションがアカウントにアクセスすることを承認しているため、2FA(2要素認証)でも攻撃者をまったく排除できません。

このブログを書いている時点では、マイクロソフトはこの特定のアプリケーションを無効にしていますが、バラクーダはこの方法の悪用を引き続き確認しています。

企業を保護する方法

API(アプリケーションプログラミングインターフェース)ベースのメールボックス保護: 攻撃者は、メールゲートウェイとスパムフィルタをバイパスするために、方法を高度化しています。このため、ATO(アカウント乗っ取り)、ドメインスプーフィングなどの攻撃を検出および防止するAI(人工知能)ベースのソリューションを導入する必要があります。悪意のあるリンクと添付ファイルを検索するだけではなく、社内の通常のコミュニケーションパターンを分析するML(機械学習)ベースのテクノロジを導入します。この結果、攻撃の可能性がある異常を検出できます。

MFA(多要素認証)の導入: MFAは、2FAまたは2段階認証とも呼ばれており、認証コード、指紋、網膜スキャンなど、ユーザ名およびパスワード以上のセキュリティレイヤを追加するものです。

ATOの防止: 通常と異なる時間のログイン、通常と異なる場所とIPアドレスからのログインなど、疑わしいアクティビティとATOの可能性を検出するテクノロジを使用します。ログインの失敗、疑わしいデバイスからのアクセスなどの他の疑わしいアクティビティを示すIPアドレスを追跡します。

また、悪意のあるメールボックスルールがメールアカウントに設定されていないかを監視します。このようなルールは、ATOの一部として、よく悪用されます。攻撃者は、アカウントにログインし、転送ルールを作成し、アカウントから送信したすべてのメールを隠蔽または削除して、証拠を隠蔽しようとします。

従業員のセキュリティ教育の改善: セキュリティ意識トレーニングの一環として、フォームベースの攻撃などのメール攻撃について従業員を教育します。従業員が攻撃を認識し、攻撃が詐欺であることを理解し、攻撃の報告方法を知ることができるようにします。フィッシングシミュレーションを使用して、従業員が攻撃を認識できるようにするためのトレーニングを行い、トレーニングの効果をテストし、最も攻撃を受けやすい従業員を評価します。

電子書籍: 13 email threat types to know about right now

原文はこちら:

Threat Spotlight: Form-based attacks

May 28, 2020 Don MacLennan

https://blog.barracuda.com/2020/05/28/threat-spotlight-form-based-attacks/

![Protect you data! Why backup is key – on-perm or O365[Movie] recrding写真 Protect you data! Why backup is key – on-perm or O365[Movie] のページ写真 15](https://staging.barracuda.co.jp/wp-content/uploads/2020/03/recrding-520x312.jpg)

この記事へのコメントはありません。