Barracuda Threat Spotlight(バラクーダが注目する脅威):ドキュメントベースのマルウェア【メールセキュリティ】

高度化するマルウェア攻撃からビジネスを保護しましょう。

バラクーダの調査担当者によって、ドキュメントベースのマルウェアの悪用が増加しているという警戒すべき新しい事実が判明しました。最近のメール分析によって、過去12か月間で検出された悪意のあるすべてのファイルの48%が何らかのドキュメントであることが判明しました。30万個以上の悪意のあるドキュメントが検出されました。

しかし、2019年初以降、このタイプのドキュメントベースの攻撃は大幅に頻発しています。昨年の41%と比較して、今年の第1四半期に検出された悪意のあるすべてのファイルの59%がドキュメントです。

ドキュメントベースのマルウェア攻撃を検出および防止できるように、攻撃とソリューションについて詳細に説明します。

最近の電子メール分析では、過去12か月間に検出されたすべての悪意のあるファイルの48%が何らかのドキュメントであることが明らかになりました。 #マルウェア #emailsec #BarracudaBlog

主要な脅威

ドキュメントベースのマルウェア – 攻撃者はマルウェアを含むドキュメントをメールで配信します。通常は、マルウェアは、ドキュメントに直接隠蔽されているか、埋め込みスクリプトによって外部のWebサイトからダウンロードされます。一般的なマルウェアはウィルス、トロイの木馬、スパイウェア、ワーム、およびランサムウェアです。

ドキュメントベースのマルウェア – 攻撃者はマルウェアを含むドキュメントをメールで配信します。通常は、マルウェアは、ドキュメントに直接隠蔽されているか、埋め込みスクリプトによって外部のWebサイトからダウンロードされます。一般的なマルウェアはウィルス、トロイの木馬、スパイウェア、ワーム、およびランサムウェアです。

マルウェア攻撃を防止するための最新のフレームワーク

セキュリティ企業は、過去数十年間、シグネチャベースの方法を使用してきましたが、この方法はマルウェアから作成したシグネチャによってマルウェアを防止することにしか有効ではありません。このため、現在は、マルウェア検出に関する発想を「既知のマルウェアを検出する方法」から「マルウェアがマルウェアになる理由」に転換しています。つまり、ファイルが有害と分類される前に有害である可能性を検出しようとすることに注力しています。

攻撃をさらに理解するための一般的なモデルは、ほとんどの攻撃者がシステムを侵害するために悪用する手順の7段階モデルであるサイバーキルチェーンです。

• 偵察 – 標的とする受信者を選択および調査。

• 武器化 – 攻撃ツールを作成。マルウェア/エクスプロイトを悪用する場合が多い。

• 配信 – 攻撃を開始。

• 攻撃実行 – 攻撃パッケージで配信したエクスプロイトを悪用。

• インストール – 受信者のシステム内にボットを作成。

• 遠隔操作 – ネットワーク外からボットを悪用。

• 目的実行 – 攻撃の目的を実行。データを盗み出す場合が多い。

ほとんどのマルウェアは拡散したメールリストにスパムとして送信され、このリストはダークWeb上で販売、取引、集計、および更新されます。この種のリストは継続的なセクストーション詐欺で典型的に集計および悪用されます。

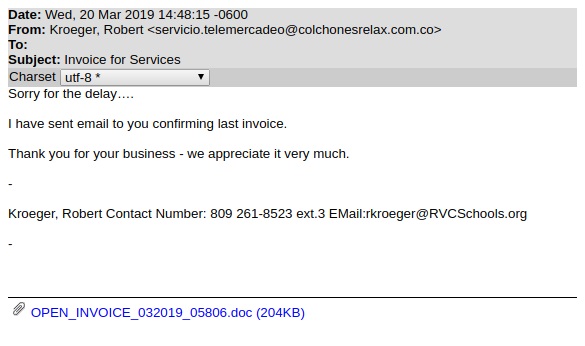

攻撃者は、標的とする受信者のリストを所有しているため、マルウェア攻撃(サイバーキルチェーンの配信段階)を開始し、ソーシャルエンジニアリングを悪用して、受信者に悪意のある添付ドキュメントを開かせる可能性があります

Microsoft Word、Excel、PowerPoint、Adobe Acrobat(PDF)などのファイルタイプがドキュメントベースのマルウェア攻撃で最も悪用されています。

ドキュメントを開くと、マルウェアが、自動的にインストールされるか、非常に難読化されたマクロ/スクリプトによって外部ソースからダウンロードおよびインストールされます。リンクなどのクリック可能なアイテムが悪用される場合もありますが、この方法はマルウェア攻撃よりフィッシング攻撃ではるかに悪用されています。悪意のあるドキュメントを開くと、実行可能ファイルがダウンロードおよび実行されます(サイバーキルチェーンのインストール段階)。

アーカイブとスクリプトの2タイプのファイルもマルウェアの配信方法として最も悪用される添付ファイルです。攻撃者は、拡張子を偽装して、ユーザを混乱させ、悪意のあるドキュメントを開かせようとする場合が多いです。

最新のマルウェア攻撃は複雑で複層的であるため、検出および防止するためのソリューションも同様です。

最新のマルウェア攻撃は複雑で階層化されています。 それらを検出してブロックするように設計されたソリューションもあります。 #emailsec #BarracudaBlog

マルウェア攻撃の検出と防止

ブラックリスト – IPアドレス空間がますます制限されているため、攻撃者は自分のインフラストラクチャをますます使用しています。同じIPアドレスが、ソフトウェアによって検出され、ブラックリストに追加されるほど長期間、使用される場合が多いです。Webサイトがハッキングされて、ボットネットが存在しても、大量のスパムが検出されると、IPアドレスによる攻撃を一時的に防止できます。

スパムフィルタ/フィッシング検出システム – 多くの悪意のあるメールは説得力のあるものに見えますが、スパムフィルタ、フィッシング検出システム、および関連するセキュリティソフトウェアは、微妙な手がかりを検出し、脅威の可能性のあるメールと添付ファイルが受信ボックスに侵入しないように防止できます。

マルウェア検出 – 悪意のあるドキュメントが添付されたメールの場合は、スタティック分析とダイナミック分析の両方によって、ドキュメントが実行可能ファイルをダウンロードおよび実行しようとしている可能性を検出できます。ヒューリスティックシステムまたは脅威インテリジェンスシステムを使用すると、実行可能ファイルのURLを警告できる場合が多いです。また、難読化がスタティック分析によって検出されると、ドキュメントが疑わしい可能性も検出できます。

高度なファイアウォール – ユーザが悪意のある添付ファイルを開くか、ドライブバイダウンロードへのリンクをクリックすると、マルウェアを分析できる高度なネットワークファイアウォールが、バイパスしようとする実行可能ファイルを警告して、攻撃を防止できます。

製品のご紹介:Barracuda Essentials, Barracuda Sentinel, Barracuda Total E-mail Protection

*本内容は下記 Barracuda Blog 記事の抄訳です:

Threat Spotlight: Document-Based Malware (April 4, 2019 by Jonathan Tanner)

https://blog.barracuda.com/2019/04/04/threat-spotlight-document-based-malware/

No comments yet.