Spring FrameworkとSpring Cloud F...

トピック: Attacks and Threat Actors 2022年4月4日、Vishal Khandelwal Barracuda Web ...

お知らせ

トピック: Attacks and Threat Actors 2022年4月4日、Vishal Khandelwal Barracuda Web ...

2022年3月16日、Anne Campbell サイバー犯罪者による中小企業の従業員へのソーシャルエンジニアリング攻撃が高まる中、あらゆる規模の組...

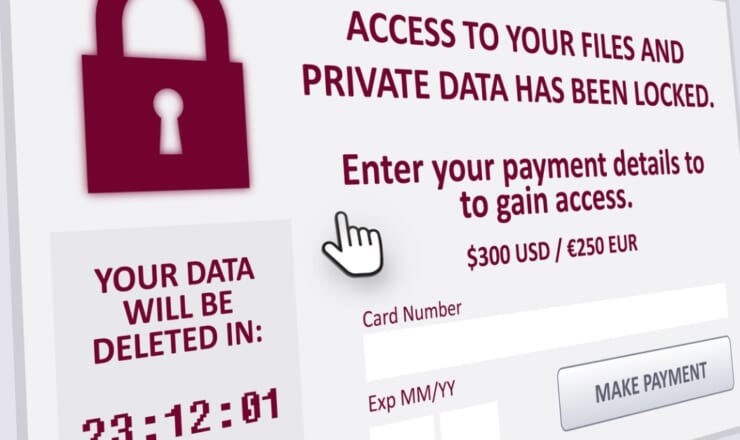

トピック: World Backup Day 2022年3月30日、Christine Barry …いたるところにあります。 サイバー...

トピック: Attacks and Threat Actors, World Backup Day 2022年3月17日、Phil Muncaste...

トピック: Attacks and Threat Actors 2022年3月17日、Phil Muncaster 脅威アクターがより賢く、より組織...

トピック:Attacks and Threat Actors 2022年2月24日、Daniel Park ロシアとウクライナの緊張が高まる中、脅威...

2022年2月22日、Mike Vizard ブロックチェーン技術を採用し、分散型ネットワーク上で共有・アクセス可能なデータの不変インスタンスを作成...

トピック:Advanced Threat Protection、 Attacks and Threat Actors 2022年2月14日...

2022年2月10日、Tony Burgess あらゆる業界や規模の組織にとって、ランサムウェアは最大のサイバー脅威であることに以前変わりはありませ...

トピック:Attacks and Threat Actors 2022年2月4日、Tony Burgess 「内部脅威」という言葉を聞くと、不満を抱...