バラクーダの注目する脅威:ランサムウェアについての知られざるエピソード

ランサムウェアは、地政学的な不確実性と混乱に支配された今年も、あらゆる規模の企業にとって脅威となり続けています。2022年はウクライナでの戦争に始まり、それ以来、多くの有名なサイバー攻撃の目的は、攻撃者の純粋な金銭的利益から、できるだけ多くの混乱と損害を引き起こしたいという願望に変わりました。

ランサムウェアの攻撃は、依然として猛威を振るっています。時には、ワイパー型マルウェアの波と化すこともあります。当社の研究者が2021年8月から2022年7月までの間に大きく報道された106件のランサムウェア攻撃を分析したところ、最も標的とされたすべての業界で攻撃が増加し、特に重要インフラへの攻撃は4倍に増加していることがわかりました。

しかし、こうした大規模な攻撃が話題になる一方で、ランサムウェアと静かに闘い、攻撃を成功させた後に復旧を試みている中小企業も多く存在します。このようなランサムウェアの知られざるストーリーを明らかにするため、今年も当社のSOC-as-a-Serviceチームからデータと事例を集め、SOCが検知した攻撃の量と、SoCが企業への対応をサポートしたランサムウェアインシデント数について調査しました。

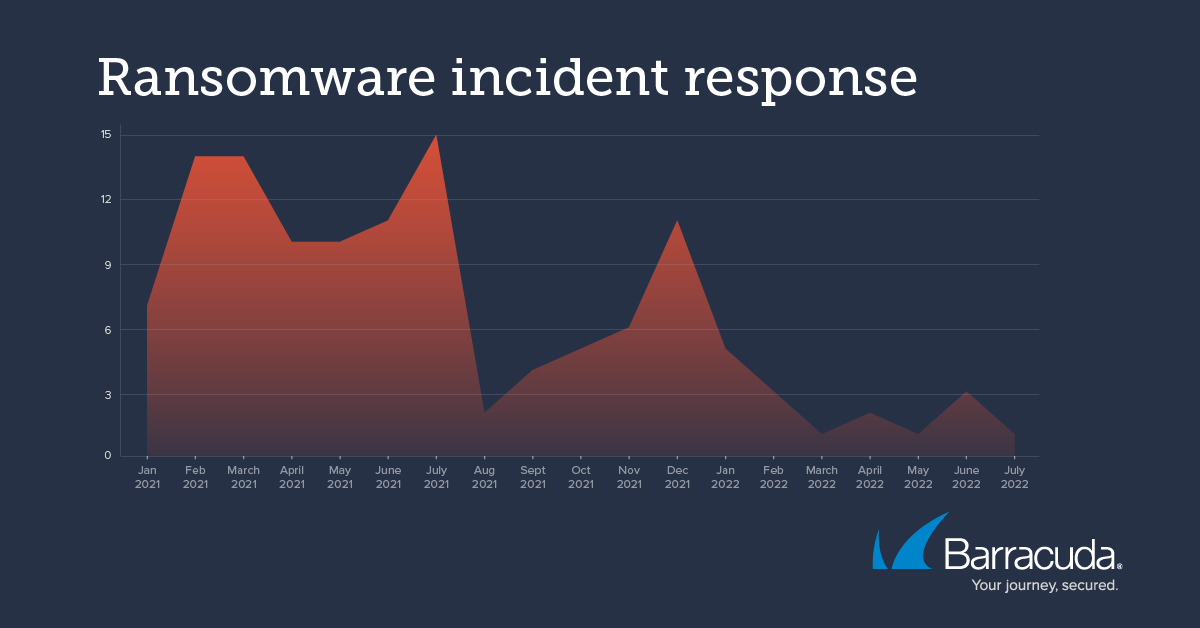

SOCが検知したランサムウェアの脅威の量は、今年1月から6月にかけて急増し、1カ月あたり120万件以上となりました。これに対し、実際のランサムウェアのインシデント数は、1月に急増し、5月から鈍化しています。

今回の「バラクーダの注目する脅威」レポートでは、この12ヶ月間の攻撃分析で確認されたランサムウェアの攻撃パターンを検証し、予防と復旧に関する考察を紹介します。

ハイライト

ランサムウェア

サイバー犯罪者は、電子メールの添付ファイルやリンクとして配信される悪意のあるソフトウェアを使用してネットワークを感染させ、身代金を支払うまでメール、データおよびその他の重要なファイルをロックすることがよくあります。このような進化した巧妙な攻撃は、被害が大きく、コストもかかります。日常業務を麻痺させ、混乱を招き、ダウンタイム、身代金の支払い、復旧費用、その他の予算外で予期せぬ出費による経済的損失をもたらす可能性があるのです。

2021年には、攻撃者が被害者から機密データを盗み出し、そのデータを他の犯罪者に公開したり販売したりしないことを約束する代わりに、支払いを要求する二重の脅迫メールのトレンドが現れました。それに加え、今年の調査では、攻撃者が身代金の支払いを速やかに行わなかった場合、遅延損害金やペナルティを要求するようになった事例が見つかりました。

詳細

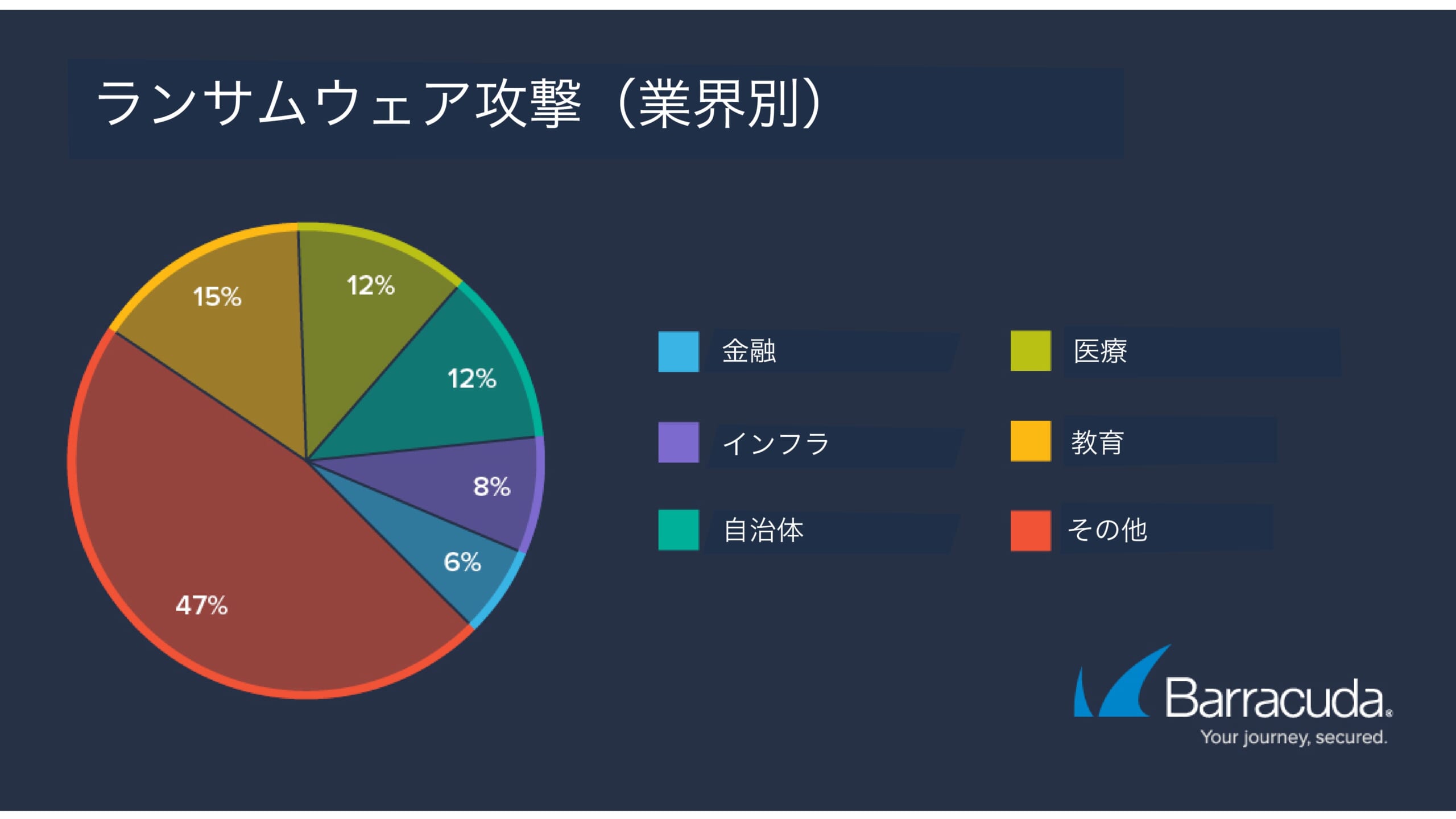

バラクーダの研究者が分析した106の大きく報道された攻撃では、依然として5つの主要産業が支配的な標的となっています:教育(15%)、自治体(12%)、医療(12%)、インフラ(8%)、金融(6%)です。

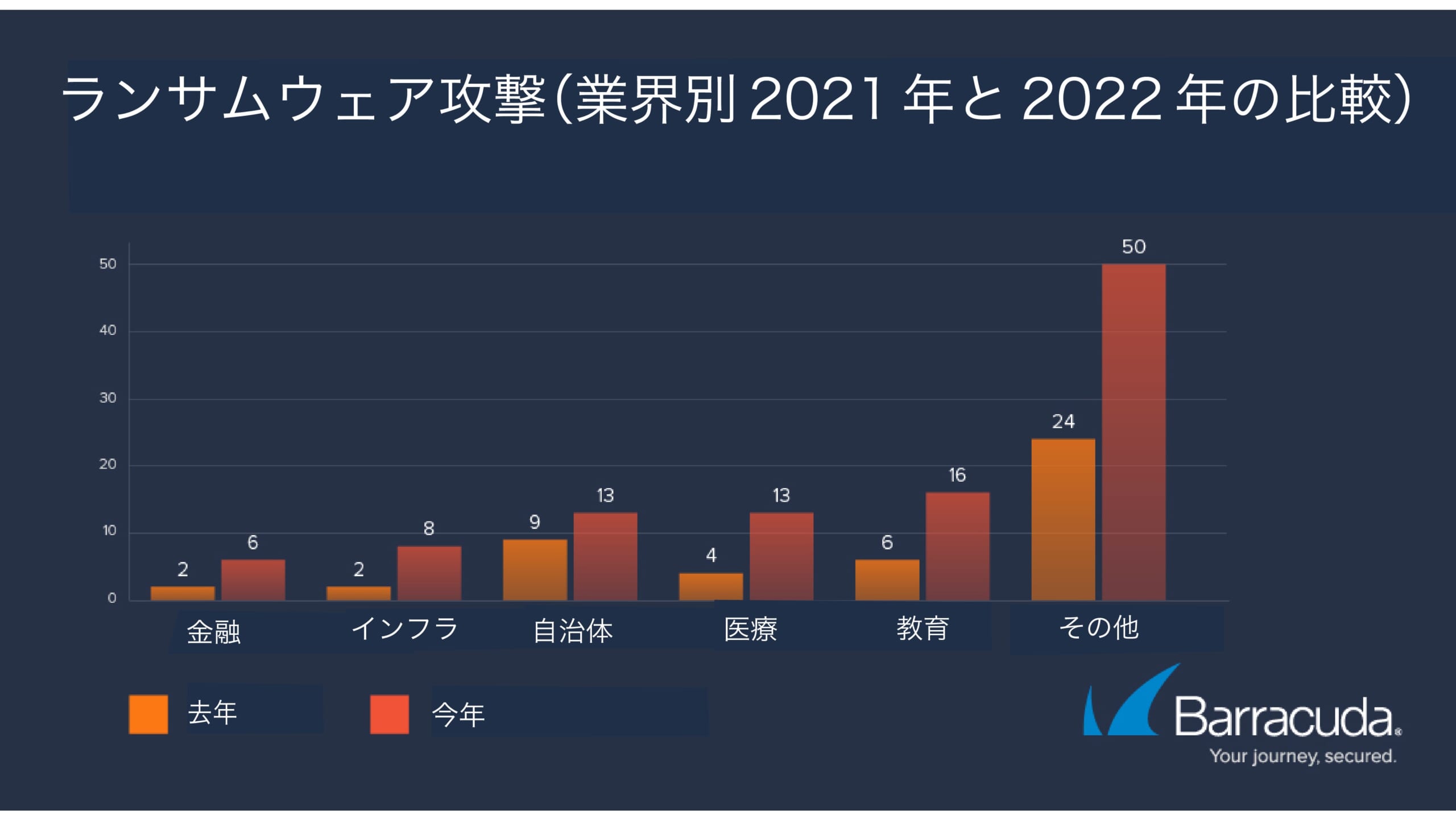

ランサムウェアの攻撃数は、これら5つの業種それぞれで前年と比べて増加し、その他の業種に対する攻撃は、昨年と比較して2倍以上に増加しています。

自治体への攻撃は微増にとどまったものの、過去12ヶ月の分析では、教育機関へのランサムウェア攻撃は2倍以上、医療と金融業界への攻撃は3倍となりました。

また、インフラ関連の攻撃は4倍に増加しており、サイバー犯罪者は、直接的な被害者だけでなく、より大きな被害を与えようとする意図があることがわかります。このことから、私たちは、国家が関与するサイバー攻撃に対していかに脆弱であるかということがわかります。なぜなら、そのようなサイバー攻撃は、インフラを標的とする可能性が最も高いからです。

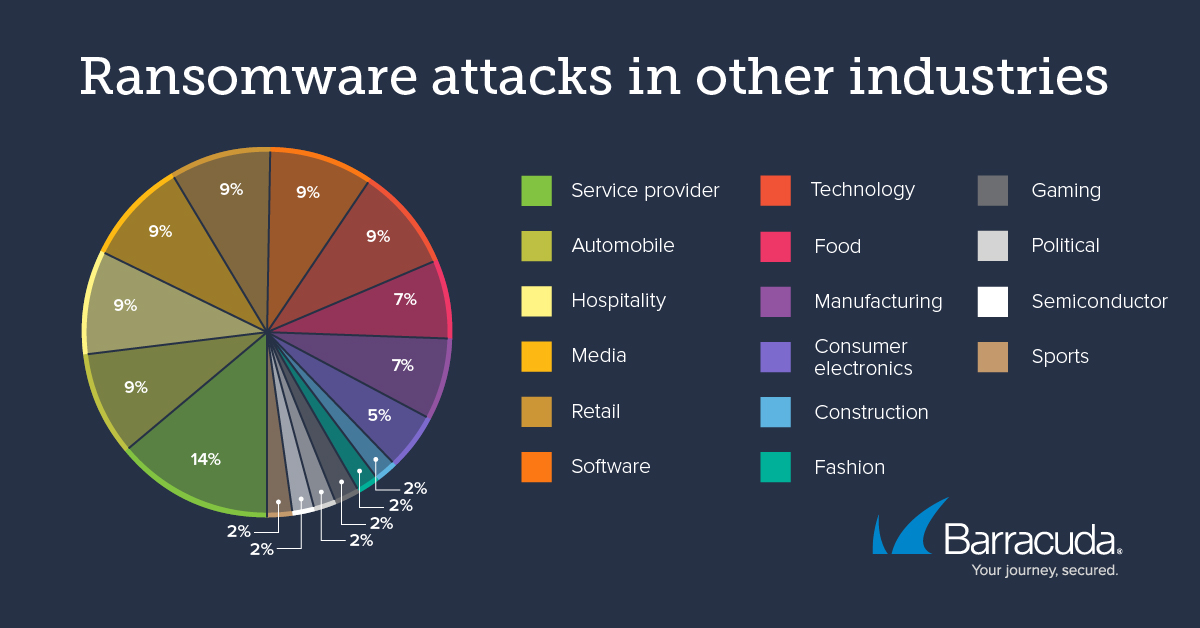

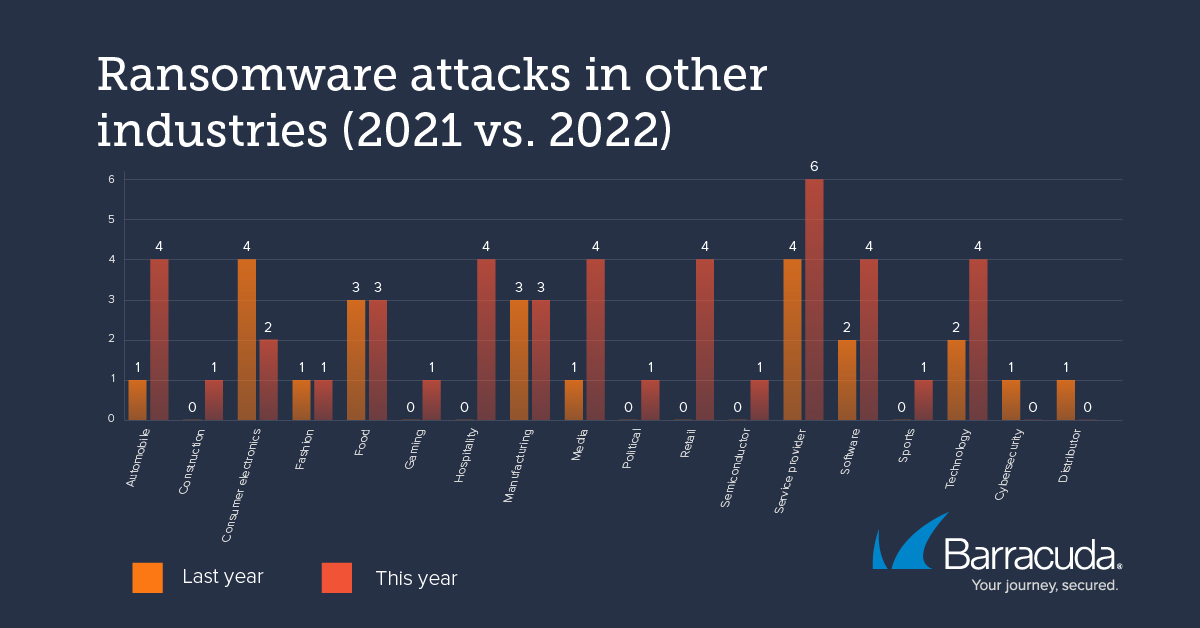

今年の調査では、大きく報道された攻撃についてより深く掘り下げ、他のどのような業界が標的にされ始めているのかを確認しました。以下のグラフから、サービスプロバイダーが最も多く(14%)攻撃されていることがわかります。ITサービスであれ、その他のビジネスサービスであれ、この種の組織は、顧客のシステムにアクセスできるという性質上、ランサムウェア集団にとって魅力的なターゲットとなります。攻撃者が侵入し拡大戦略を成功させれば、被害者へのアクセスは倍増します。

自動車、ホスピタリティ、メディア、小売、ソフトウェア、テクノロジーなどの組織に対するランサムウェア攻撃も同様に増加しており、バラクーダは、今後も監視を続けていきます。

なお、当社のデータでは、2021年8月から2022年7月の間にサイバーセキュリティ企業へのランサムウェア攻撃は確認されていません。最近明らかになったCiscoへの攻撃は、8月中旬まで確認されなかったため、当社のデータには含まれていません。

主な調査結果

この1年間で、法執行機関によって回収されたランサムウェアの支払額は増加し、ランサムウェア対策として米国と欧州連合が新たなレベルの協力関係を築いています。

このような政府の取り締まりにもかかわらず、ランサムウェアの攻撃者が反抗的であり、延々と恐喝を繰り返すランサムウェアビジネスを続けていることに驚かされます。

また、より強力な認証スキームを持たないVPNシステムに対する攻撃がまだ大量に成功していることにも驚いています。COVID-19の流行によるリモートワークへの急速なシフトは、多くの組織にとってこの分野が弱点であることを露呈しました。サイバー犯罪者がこのような脆弱性を悪用しようとし続けることは理にかなっていますが、企業には認証を改善する時間が十分にあったのです。

良いニュースとしては、大きく報道された攻撃について分析したところ、身代金を支払う被害者は減少し、特に重要なインフラに対する攻撃では、防御の強化により、より多くの企業が毅然とした態度で臨んでいることが挙げられます。

また、FBIをはじめとする法執行機関との連携も効果を上げています。私は、重要インフラへの攻撃は、当局に警鐘を鳴らし、行動を起こさせたと考えています。また、さまざまな国家や政府のリーダーが合意することで、これらの犯罪を取り締まるための協力的な環境が生まれました。

実際に発生した3つのランサムウェア攻撃の事例

ほとんどのランサムウェア攻撃はヘッドラインを飾ることはありません。多くの被害者は、攻撃を受けても公表しないことを選択し、その攻撃はしばしば巧妙で、中小企業にとって非常に対処しにくいものです。ここでは、ランサムウェアが中小企業にどのような影響を及ぼしているかを知るために、当社のSOC-as-a-Serviceで確認した3つの例を挙げ、それぞれの攻撃の構造を説明し、攻撃を阻止するのに役立つ解決策について説明します。

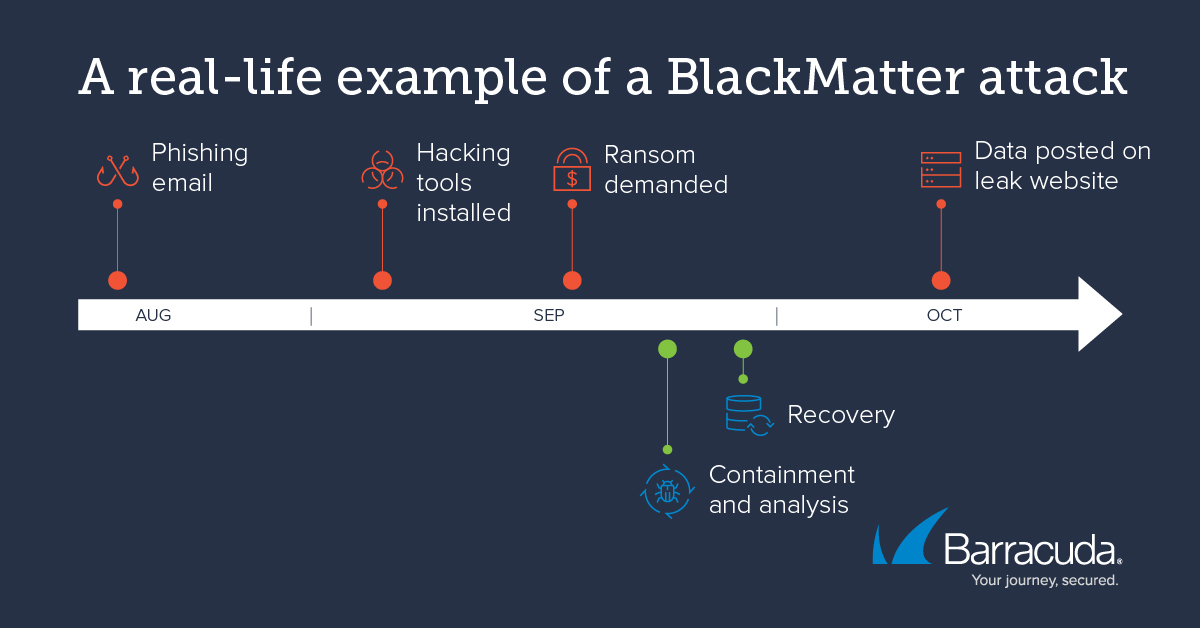

事例1: BlackMatter

最初の脅威のベクトル: 攻撃者は、2021年8月に送信されたフィッシングメールを使用して、被害者の1つのアカウントを侵害しました。そこから、インフラ内をスキャンして横方向に侵入することで標的への攻撃を拡大し続け、最終的にハッキングツールをインストールし、データを盗み出しました。

身代金の要求: 2021年9月に身代金の要求を受けた事業者は、マネージドサービスプロバイダーを通じて、SOC-as-a-Serviceチームの支援を求めました。

封じ込めと分析: SOCチームは、イベントログの分析、EDRツールの導入、感染したシステムの隔離、FBIの連絡先などを提供しました。また、この企業のファイアウォールにジオブロックを設定し、モニタリングを開始し、パスワードのリセットを実施しました。

復旧: 暗号化されたマシンはバックアップから再イメージ化され、影響を受けたマシンはオンラインに戻されました。完全なアカウント監査が行われ、多要素認証が有効になりました。

身代金の支払い: このケースでは、企業は身代金の支払いを選択し、当初の要求額の半分のビットコインでの支払いを交渉しました。しかし、残念ながら数週間後、サイバー犯罪者によって盗まれたデータは流出したままとなりました。

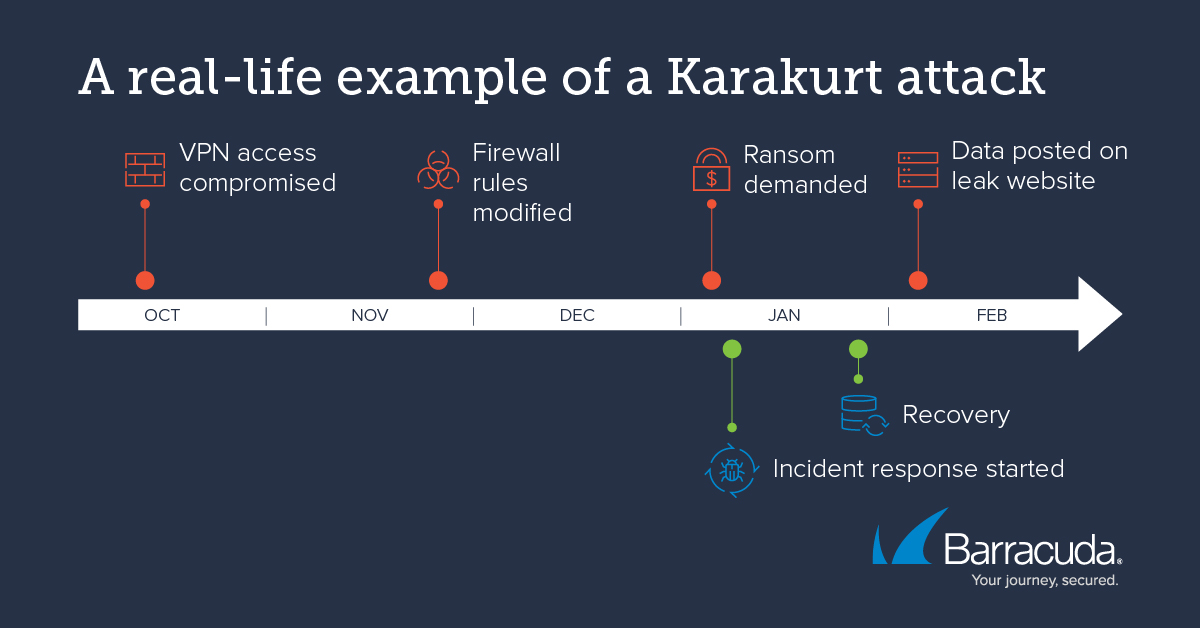

事例2: Karakurt

最初の脅威のベクトル: 2021年10月、VPNログインページへのブルートフォース攻撃により、複数のドメインコントローラが侵害されました。その後、サイバー犯罪者は、リモートデスクトッププロトコル(RDP)を使用して、侵害されたシステムに侵入しました。その後、2021年11月、攻撃者はファイアウォールのルールの変更を開始しました。

身代金の要求: この企業は2022年1月に身代金要求を受け、マネージドサービスプロバイダーを通じてSOC-as-a-Serviceチームに助けを求めました。

インシデント対応:チームは、イベントログを解析し、感染したシステムを隔離しました。ファイアウォールにジオブロッキングを設定し、発見されたIOC(indicators of compromise)をブロックしました。ファイルストレージクラウドとリモートデスクトップアプリはブロックされました。お客様の監視を開始し、感染したアカウントをリセットし、専用のSIEMルールを作成しました。

復旧: 同企業は、第三者と連携して復旧とフォレンジックを行いました。

データの流出: 攻撃時に盗まれたデータは、2022年2月にネット上に流出しました。

事例3: Lockbit

最初の脅威のベクトル: SSLVPN のログインページには多要素認証が導入されておらず、攻撃者は盗んだ認証情報を使ってログインしていました。その後、サイバー犯罪者は、悪意のあるPowerShellスクリプトを使用し、システムレベルのダイナミックリンクライブラリ(DLL)をインストールして、さらに認証情報を盗み出し、パスワードを採取していました。

このケースでは、セキュリティ態勢における複数の失敗が、より深刻な結果を招きました。中には、2020年1月にマイクロソフトがセキュリティ更新を停止した、サポートされていないWindows 7を搭載したシステムの侵害などが含まれています。管理者アカウントの侵害により、さらに多くの認証情報が失われ、最終的にはゴールデンチケット攻撃に陥り、攻撃者は極めて回避的な姿勢を保ちながら、ドメインリソースへの追加アクセスを獲得しました。

身代金の要求: 2021年4月、身代金要求を受け、マネージドサービスプロバイダーを通じて、SOC-as-a-Serviceチームの支援を求めました。

インシデント対応: チームは、イベントログと公開サーバーを分析し、疑わしいファイルを隔離し、Active Directoryを再構築しました。

これらの攻撃の共通点

これらの攻撃には、認識しておくべきいくつかの類似点があります。

- これらの攻撃は、1日や1週間で起こった出来事ではありません。何カ月にもわたって実行されたものです。

- VPNは常に狙われています。それは、あなたのインフラや資産に繋がっているからです。

- クレデンシャルは、フィッシング攻撃で盗まれたり、ダークウェブで購入されたりしています。

- Microsoft 365のメールクレデンシャルリンクは、利便性のために設計されていますが、SSOはインフラへの多くの潜在的な侵入経路につながることも意味します。

MITRE ATT&CKフレームワーク上に3つのケーススタディを重ねることで、攻撃者が持っているリソースやツールを確認することができます。これらのツールや手法のどのような組み合わせも、組織の防御に課題をもたらす可能性があり、その組み合わせは何百通りも考えられます。

ランサムウェアの攻撃から身を守る方法

このような攻撃から身を守るために、今すぐできる5つの対策があります。

マクロの無効化 – 電子メールで送信されるMicrosoft Officeファイルのマクロスクリプトを無効化することにより、実行を防止します。

ネットワークセグメンテーションの設定 – 強固なネットワークセグメンテーションを導入することで、万が一ランサムウェアが侵入した場合でも、その拡散を抑制することができます。

未使用または未許可のアプリケーションの削除 – 未許可のソフトウェア、特にリモートデスクトップやリモートモニタリングなど、侵害の兆候となりうるものを調査する。

Web アプリケーションと API 保護サービスの強化 – DDoS (Distributed Denial of Service) 保護を含む Web アプリケーションと API 保護サービスを有効にして、悪質なハッカーや悪質なボットから Web アプリケーションを保護します。

バックアップのアクセス制御を強化 - バックアップはオフラインで行い、クラウドの認証情報は通常の認証情報とは異なるものにする必要があります。

ルールベースのセキュリティ・ソリューションは、このようなタイプの攻撃や進化する攻撃に対して弱くなることが予想されます。攻撃対象が拡大するにつれ、有効性を高めるためにも、これらの攻撃の挙動を理解するためにも、人工知能が必要となります。

この記事へのコメントはありません。