ネットワークセキュリティポスチャの管理: クラウドのパラダイムシフト

トピック: Barracuda Cloud Security Guardian、Microsoft Azure、ネットワークおよびアプリケーションセキュリティ

2020年5月13日、Vinayak Shastri

過去数年間にわたってクラウドコンピューティングへの移行が行われていますが、クラウドワークロードおよびアプリケーションを管理するスキルは需要に対応していません。Microsoft Azureのリリースから10年、およびGCP(Google Cloud Platform)とAWS(Amazon Web Services)のリリースから15年以上が経過した現在も、従来のオンプレミスの戦略によってクラウドのネットワークセキュリティを導入および管理する企業が存在します。この理由は何でしょうか。

スキルとリソース

この理由はスキルとリソースの不足であると考えます。主にオンプレミスでネットワークセキュリティを管理しているネットワーク管理者はワークロードとアプリケーションをクラウドに移行するためのクラウド第一の戦略を導入するトレーニングをまったく受けていない可能性があります。この結果、理解しているものを導入し、結局は、クラウドに摩擦とアンチパターンを生み出します。このため、適切なスキルなしでは特定しにくいセキュリティとパフォーマンスの間の隔たりを放置する可能性があります。

スキルの高い管理者も結局は複雑で時間のかかるネットワークを管理する可能性があります。非常に大規模なハイブリッドネットワークまたはクラウドファイアウォール環境の設定、管理、およびトラブルシューティングは困難な可能性があります。また、セキュリティアラートの件数が、圧倒的になり、結果的に無意味になると、さらに困難になる可能性があります。たとえば、Azure Security Centerは不明なログインからVM(仮想マシン)に対するブルートフォース攻撃までの動作分析による脅威インテリジェンスを実装しています。また、Microsoft Azureだけでなく、オンプレミス環境とハイブリッドクラウド環境に導入されたリソースのアラートも発行します。このようなアラートは、正しく管理されないと、バックグラウンドノイズにすぐに変化する可能性があります。

Microsoft Azureのコンポーネント

Microsoft Azureの基本的なネットワークコンポーネントは下記のとおりです。

- Azure VNet(Virtual Network): VMが相互に、およびインターネットとセキュアに通信できるようにします。

- サブネット: 独自のサブネットワークを作成するVNetのセグメントです。管理者は、このセグメントによって、リソースを特定の領域に割り当てることができます。また、アドレスをさらに効率的に割り当てることができ、セキュリティをさらに緻密に割り当てることができます。

- NSG(ネットワークセキュリティグループ): VMインターフェースまたはサブネットにバインドされたACL(アクセス制御リスト)のグループです。また、VNetまたはサブネット内のトラフィックを微細にセグメント化できます。

- ファイアウォール: Microsoft Azure内のファイアウォールはネイティブのAzure FirewallまたはBarracuda CloudGen Firewallなどのベンダベースのファイアウォールです。このようなファイアウォールはエグレスおよびイングレストラフィックを中央管理の方法によって制御できます。バラクーダなどのベンダは、IDS(侵入検出システム)/IPS(侵入防止システム)とアプリケーション制御によって、パケットを詳細にインスペクションできます。

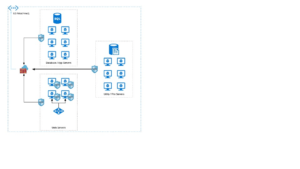

下記のわかりやすいVNetアーキテクチャからは、さまざまなサブネットなどのリソースに割り当てられたファイアウォールとNSGの使用方法がわかります。

自動化では、リージョンをサポートおよび拡張して顧客のトラフィックをサポートするために、さまざまなデータセンターにアプリケーションを簡単に導入できます。現在のクラウド機能では、さまざまなVNet、リージョン、サブスクリプション、およびクラウドサービスにもアプリケーションを導入できます。また、効率とアプリケーションパフォーマンスを改善し、他のビジネス目標によってクラウド導入を推進できます。しかし、ネットワークセキュリティ管理者にとっては、新しい問題が生じています。

問題

企業は、リスクを軽減し、クラウドの利点を最大限に享受するために、ネットワークアーキテクチャとそれをサポートするITプロセスを計画する必要があります。ネットワーク管理者はネットワークを保護するファイアウォール、NSGなどのリソースを設定および管理する方法を知る必要があります。たとえば、数千のファイアウォールとNSGによるエンタープライズネットワークでは、下記の状況は、どのように対処されるでしょうか。

- 特定のIPアドレスからのトラフィックを受け入れるように、EC(電子商取引)のWebアプリケーションサブネットを更新する必要がある。

- VMがDDoS(分散型サービス拒否)攻撃を受けたというアラートをネイティブのセキュリティサービスが発行した。

- IPアドレスがインバウンドおよびアウトバウンドコールを作成しないようにする必要がある。

ネットワーク管理者は、適切な計画またはツールがないと、上記のインシデントをトラブルシューティングする状況に陥る可能性があります。企業は、このようなインシデントが発生しないように、ネットワークセキュリティとネットワークセキュリティサービスの追加的な管理をどのように拡張するでしょうか。

ソリューション

ほとんどのファイアウォール管理者は、クラウドのスキルが不足しているため、VMまたはサブネットとNSGまたはファイアウォールの間の適切な関連に気付きにくくなっています。全般的に、管理しているルールとNSGが管理できないほどに増加すると、この関連は気付きにくくなります。

Barracuda Cloud Security Guardianは複数のサブスクリプション、テナント、およびクラウドサービスでファイアウォールルールとNSGを中央管理の方法によって管理できます。Barracuda Cloud Security Guardianからは、下記の利点を享受できます。

- ネットワークインフラストラクチャの可視化: VNet、サブネット、VM、および関連するNSGを可視化します。

- Azure FirewallまたはBarracuda CloudGen Firewallの中央管理の方法による導入と管理: 管理を簡単にするための共有ルールとローカルルールを導入します。Microsoft AzureとAWSに導入されている既存のBarracuda CloudGen Firewallsを自動的に検出し、中央管理のコンソールでポリシーを管理します。

- NSGの中央管理: 共有ルールとローカルルールによって管理を簡単にします。複数のNSGで悪意のあるIPアドレスを拒否するなど、すべてのNSGに1つのポリシーを適用します。

- Barracuda Web Application Firewallの導入と管理: WAF(Webアプリケーションファイアウォール)内のサービスを中央管理します。クラウドサブスクリプションとクラウドプロバイダのすべてにわたって、すべてのBarracuda Web Application Firewallを表示し、Barracuda Cloud Security Guardianで管理します。

Barracuda Cloud Security Guardianを30日間、評価するには、ここをクリックします。

原文はこちら:

Network security posture management: A paradigm shift in the cloud

May 13, 2020 Vinayak Shastri

No comments yet.